Cybersecurity bank Lima may 2016

- 2. Ing. Juan Pablo Quiñe CISSP, ISO27001LA, OSCP, OSWP, CPTE, ITIL Security Solutions Manager Information Leaks o Fugas de información, desde la perspectiva de seguridad

- 6. Fuga de información Personal Interno Acceso no autorizado Robo Pérdida Vulnerabilidad Ataque

- 8. Año: Dic 2006 Rubro: (H)Activismo Lugar: Global Datos: 250,000 Cables Wikileaks (wikipedia) es una organización mediática internacional sin ánimo de lucro, que publica a través de su sitio web informes anónimos y documentos filtrados con contenido sensible en materia de interés público, preservando el anonimato de sus fuentes.

- 10. Año: 2011 Rubro: Entretenimiento Lugar: Global Datos: 77 Millones de cuentas Sony Network y el servicio de Música Qriocity fueron víctimas del colectivo Lulsec, esto causó que el sistema estuviera 41 días fuera de línea. Interrupción de Servicios Afectación a clientes Daño Reputacional Daño Económico Pérdidas entre 170M y 24Billion

- 11. Año: Dic 2013 Rubro: Retail Lugar: USA Datos: 70 Millones de clientes (y tarjetas de crédito) Una brecha de seguridad debido a un APT. Un acceso no autorizado que empezó en un basurero, y terminó con la exposición de 70M de tarjetas de credito y datos de clientes.

- 12. Reconocimiento Atacantes identifican a proveedor de Aire Acondicionado de Target y a mantenedor Infección • Se envía spare phishing y se contamina con Citadel. • Se roba credenciales para acceso a Target Acceso Red Target Con credenciales robadas se accede a red de Target Robo credenciales • Se explota vulnerabilidad de AD • Se roba credenciales de POS Weaponization • Se accede a POS y se contaminan • Se instala servidor de exfiltración Exfiltración • Malware POS envía datos a Servidor de exfiltración • Se exfiltra data 1 2 3 4 5 6

- 13. Año: Descubierta el 2015 Rubro: Financiero Lugar: Global Datos: 1 billon de dólares perdidos Una intrusión a través de un APT, afectando a algo de 100 entidades financieras en 30 paises del mundo con pérdidas de 1 Billion Dollars. Por los análsis realizados, se sabe que la intrusión tiene una antiguedad de 2 años dentro de las organizaciones.

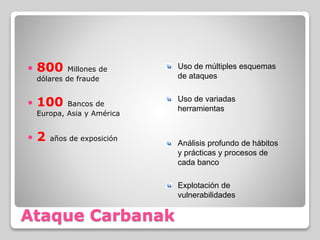

- 14. Ataque Carbanak 800 Millones de dólares de fraude 100 Bancos de Europa, Asia y América 2 años de exposición Uso de múltiples esquemas de ataques Uso de variadas herramientas Análisis profundo de hábitos y prácticas y procesos de cada banco Explotación de vulnerabilidades

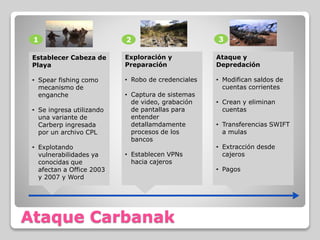

- 15. Ataque Carbanak Establecer Cabeza de Playa • Spear fishing como mecanismo de enganche • Se ingresa utilizando una variante de Carberp ingresada por un archivo CPL • Explotando vulnerabilidades ya conocidas que afectan a Office 2003 y 2007 y Word 1 Exploración y Preparación • Robo de credenciales • Captura de sistemas de video, grabación de pantallas para entender detallamdamente procesos de los bancos • Establecen VPNs hacia cajeros 2 Ataque y Depredación • Modifican saldos de cuentas corrientes • Crean y eliminan cuentas • Transferencias SWIFT a mulas • Extracción desde cajeros • Pagos 3

- 17. Año: Jul 2015 Rubro: Servicios Profesionales Vigilancia e Intrusión Ofensiva Lugar: Italia Datos: 400GB en datos Cant de archivos (desconocida) La filtración de Hacking Team de 2015 refiere a la revelación de correos electrónicos y documentos internos del 5 de julio de 2015 que relaciona a diferentes gobiernos del mundo con la empresa italiana de software de espionaje Hacking Team. La filtración evidenció que la compañía estaba vendiendo software de vigilancia a gobiernos represores como Bahréin, Uzbequistán, Etiopía/Sudán.

- 22. Como puedo proteger mi información Definiendo el “alcance”

- 24. Integridad ¿Que secede si tos datus son altirados? ¿Q e pasa si desapa - ecen t s d tos? Disponibilidad Confidencialidad ¿Que pasa si tu información se ve expuesta?

- 29. Establecer controles Preventivos, Detectivos, Correctivos Clasificar la Información Hacer uso de modelos de roles (dueño, custodio, usuario) Establecer controles de acceso a la información

- 30. Controlar el acceso •Necesidad de conocer Mínimo Privilegio Separación de Tareas Rotación de tareas

- 31. Pensamientos Finales Como lo vamos a lograr? Con apoyo de la alta dirección, Acotando el alcance Estableciendo los controles necesarios

- 32. ". . . Si conoces a los demás y te conoces a ti mismo, ni en cien batallas correrás peligro; si no conoces a los demás, pero te conoces a ti mismo, perderás una batalla y ganarás otra; si no conoces a los demás ni te conoces a ti mismo, correrás peligro en cada batalla….” Sun Tzu, El Arte de la Guerra

- 33. Ing. Juan Pablo Quiñe CISSP, ISO27001LA, OSCP, OSWP, CPTE, ITIL Security Solutions Manager jquine@neosecure.com Gracias…