Auditoriacharla

- 1. Seguridad Física, Lógica & Seguridad de la Información

- 2. Porque nos preocupamos de la seguridad lógica y no de la física primero?

- 3. Que es la seguridad Física? • Es aplicación de barreras físicas y procedimientos de control, como medidas de prevención y contramedidas ante amenazas a los recursos e información confidencial

- 4. Las principales amenazas que se prevén en la seguridad física son: • Desastres naturales, incendios accidentales tormentas e inundaciones. • Amenazas ocasionadas por el hombre. • Disturbios, sabotajes internos y externos deliberados.

- 5. • Instalaciones Eléctricas. • Picos y Ruidos Electromagnéticos.

- 6. Estos son los motivos por los que la seguridad física debe ser su primer objetivo. • Ubicación del servidor y el acceso físico a el • Topología de red • Contraseñas de bios y de consola • Controles biométricos de acceso • Hardware de red • Seguridad general del hardware

- 8. Que es y porque lo recomendamos? • Es una herramienta de autenticación de usuarios en base a características biológicas suyas, entre las que se incluyen: • Olor corporal • Estructura facial • Huellas dactilares • Patrones de retina o de iris • Trazado de las venas • Voz

- 9. Ubicación del servidor y acceso físico a el • El lugar en que se encuentra ubicado el servidor • Las personas que tienen acceso físico al mismo

- 10. El Centro de Operaciones de Red (NOC )(GNOC)

- 11. Seguridad de las Topologías • Si las estaciones de trabajo van a tener un software local • Otros sistemas operativos de red que podría utilizar • Los protocolos que van a funcionar en la red • Los requisito de ancho de banda y distancia

- 12. Indicaciones para reducir al mínimo el riesgo • Gestión y una resolución de problemas centralizadas de la conexión. • Si la red es grande, divídala en segmentos. • Diseñe la red con tolerancia a fallos y pensando en posibles fallos. Cuando la configure intente limitar los puntos de fallo al mínimo posible. • Aislé el hardware de los usuarios sacándolo de las áreas comunes • Aislé el cableado. Si es posible , lleve el cableado principal de la red a trabes de las paredes y proporcione conexiones mediante latiguillos de cable blindado en cada puesto. Esto ayudara a prevenir intervenciones encuerbiertas de la red • Si puede pagarlo utilice hardware y software con posibilidad de cifrado en toda la LAN

- 13. Medidas habituales de seguridad para el hardware de red • Definir contraseñas de administración, de mantenimiento y de los usuarios para evitar que los agresores puedan acceder a través de los valores predeterminados. • La mayoría de los routers y switches admiten cifrado, pero no lo emplean por defecto • Si no necesita el control remoto de administración acceso mediante telnet desactívelo. • Si el hardware de red tiene puertos sensibles, filtre y bloquee el acceso a ellos. • Si el hardware de red cuenta con opciones de verificación por expiración del tiempo de espera o por sesiones, utilícelas, ya que evitaran que los agresores puedan tomar el control o burlar las sesiones.

- 14. Estaciones de trabajo y seguridad • Contraseñas de BIOS y consola • Controles de acceso biométrico • Seguridad del MODEM • Dispositivos antirrobo. • Dispositivos que marcan, identifican o hacen seguimientos de objetos robados

- 15. Que nos rodea?

- 16. Seguridad Lógica & Confidencial

- 17. Cual es activo mas importante de una empresa? Información

- 18. Porque protegerla? •por un fin.

- 19. Concepto • Es la aplicación de barreras y procedimientos que resguarden el acceso a los datos y sólo se permita acceder a ellos a las personas autorizadas para hacerlo."

- 20. "todo lo que no está permitido debe estar prohibido" • Restringir el acceso a los programas y archivos. • Asegurar que los operadores puedan trabajar sin una supervisión minuciosa y no puedan modificar los programas ni los archivos que no correspondan. • Asegurar que se estén utilizados los datos, archivos y programas correctos en y por el procedimiento correcto. • Que la información transmitida sea recibida sólo por el destinatario al cual ha sido enviada y no a otro. • Que la información recibida sea la misma que ha sido transmitida. • Que existan sistemas alternativos secundarios de transmisión entre diferentes puntos. • Que se disponga de pasos alternativos de emergencia para la transmisión de información.

- 22. Estrategia de la seguridad de información Objetivos generales, directrices y contenido de la estrategia y cultura de seguridad de la información de una empresa • ¿Quién necesita la información? (Se facilitará a todo el mundo sólo la información necesaria.) • ¿Quién guarda la información? (Responsables, secreto profesional.) • Los equipos de seguridad de la información (salas, trituradoras de papel) se encuentran en las dependencias de trabajo, cerca de los empleados, pueden usarse fácilmente, etc. • Asimismo, es importante definir quién es la persona responsable de implementar la estrategia y asegurarse de que la estrategia se implementa realmente en la práctica. ¿Qué hay que hacer si el responsable de la seguridad de la información está de baja por enfermedad durante un largo período?

- 23. Política de seguridad de la informacion • Las soluciones de seguridad de la información deben planificarse e implementarse individualmente en cada empresa, ya que es precisamente la empresa la que mejor conoce sus propios riesgos y necesidades.

- 24. Visión de la seguridad Es un proceso dinámico de mejora continua que precisa atención permanente en el ámbito de la organización”

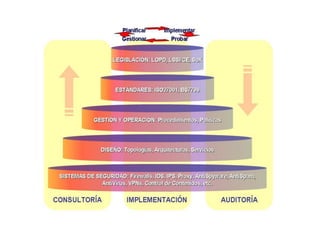

- 26. Legislación • Debe ser la base sobre la que construir el sistema de gestión o metodología de seguridad correspondiente. No hacerlo así supondría incurrir en importantes responsabilidades legales (LOPD, LSSICE, etc.) que acarrearían importantes pérdidas a la organización.

- 27. Estándares/Metodologías • La adopción de estándares o metodologías aceptadas internacionalmente (como ISO 27001) en la implementación, gestión y auditoría de la seguridad, beneficiará directamente a la organización de forma análoga a la adopción de otros estándares más ampliamente conocidos (como ISO 9000, ISO 14000, etc.) en otros campos

- 28. Gestión y Operación • La consecuencia directa de una buena organización y gestión de la seguridad, se materializará en la existencia de unas políticas de seguridad, procedimientos, instrucciones de trabajo y registros que reflejen la gestión y operación habitual de la organización.

- 29. Diseño • Puesto que una parte importante de la implementación de la seguridad es técnica y tecnológica, es necesario un completo y correcto diseño de las arquitecturas, topologías y servicios que la organización ofrece y utiliza.

- 30. Sistemas de Seguridad • La correcta instalación, configuración y operación de los dispositivos de seguridad (firewalls, IDS, IPS, proxies, AntiSpam, etc.) es fundamental y absolutamente necesaria para alcanzar los niveles de seguridad adecuados, pero no deja de ser una minúscula parte del todo que debe tenerse en cuenta en la seguridad de la información.

- 31. Código Fuente • Como eslabón final de la cadena y al más bajo nivel, la seguridad también debe ser un requisito a incorporar en cualquier desarrollo que se lleve a cabo (herramientas internas, aplicaciones web, etc.), puesto que el desarrollo suele ser la base de los sistemas de seguridad ya mencionados y de aplicaciones y servicios que forman parte de los procesos de negocio de la organización.

- 32. Normativa BS7799? • Ayuda a las empresas a proteger sus activos e información en todas sus formas, electrónica y/o impresa, en términos de: · La confidencialidad, que asegura que sólo las personas autorizadas tengan acceso a la información. · La integridad, que salvaguarda la exactitud e integridad de la información y de los métodos de procesamiento. · La disponibilidad, que asegura el acceso de los usuarios autorizados a la información y a los activos relacionados cuando es necesario.

- 33. ISO 27001 • Especifica los requisitos necesarios para establecer, implantar, mantener y mejorar un Sistema de Gestión de la Seguridad de la Información

- 34. • Ley de Servicios de la Sociedad de la Información y de Comercio Electrónico (LSSI)

- 35. LOPD • Ley Orgánica 15/1999, de 13 de diciembre, de Protección de Datos de Carácter Personal.

- 36. Elaborado por: Vicente Lingan Torres