Pent test

- 2. QUE ES UNA DIRECCION MAC MAC son las siglas de Media Access Control y se refiere al control de acceso al medio físico. y está formada por 48 bits que se suelen representar mediante dígitos hexadecimales

- 3. QUE ES GNU GNU es un sistema operativo de tipo Unix, lo cual significa que se trata de una colección de muchos programas: aplicaciones, bibliotecas, herramientas de desarrollo y hasta juegos. El desarrollo de GNU, iniciado en enero de 1984, se conoce como Proyecto GNU. Muchos de los programas de GNU se publican bajo el auspicio del Proyecto GNU y los llamamos Paquetes GNU.

- 4. Let’s start with the first set of slides GNU MACCHANGER Macchanger es una utilidad muy simple pero que mejora el anonimato enormemente. Con macchanger podemos alterar la dirección MAC de nuestra tarjeta de red. Esta dirección es una cadena de 6 octetos, a través de los tres primeros octetos se puede determinar por ejemplo el fabricante.

- 5. GNU MACCHANGER ¿Que que quiere decir esto? Que tu tarjeta de red tiene una MAC que la identifica y que es única y que cada vez que envías algo por una red, esa dirección MAC viaja dentro del paquete de datos tcp/ip, al menos al nivel de la red local.

- 6. los routers mantiene una tabla ARP que conserva los datos de las MAC de los dispositivos conectados a la red local. Esto permitiría, una manera de seguimiento de un dispositivo.

- 10. GNU MACCHANGER

- 11. GNU MACCHANGER

- 12. GNU MACCHANGER

- 13. Alcibiades tu contenidos desde aquí no cambiar nada

- 15. Que es PixieWPSEs una herramienta escrita en lenguaje C, para ataques WPS (Configuración de Wi-Fi Segura). Descubierta por Dominique Bongard en 2014. Es el sucesor de backtrack (distribución de Linux de testeo de seguridad). Distribución para hacking y crack-Wireless.

- 16. Características • Ataques de fuerza bruta, explotando la vulnerabilidad en PIN WPS. • Realiza ataques offline. • Creado para propósitos educativos. • Se ejecuta bajo plataforma KALI LINUX • La forma más sencilla, efectiva y rápida de descifrar un PIN wifi

- 17. • Implementados como Reaver o Bully que intenta recuperar el PIN en cuestión de segundos o minutos dependiendo del objetivo y si es vulnerable. • Testea los primeros 11,000 Pin’s validos. PixieWPS…

- 19. Se Ejecuta el comando

- 20. Se rastrea el PIN WPS

- 21. Reaver se encuentra WPA

- 24. APT2 es un kit de herramientas de código abierto, multihilo y automatizado que utiliza herramientas como Nmap, Metasploit, para ayudarlo a realizar pruebas de penetración Que es APT2

- 25. Comienza realizando una exploración NMap y luego los resultados procesados se utilizan para iniciar los módulos de explotación y enumeración de acuerdo con su configuración. Incluso puede importar los resultados de un escaneo previo de Nexpose, Nessus o NMap Como trabaja apt2

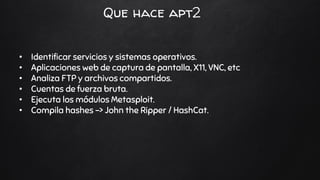

- 26. Que hace apt2 • Identificar servicios y sistemas operativos. • Aplicaciones web de captura de pantalla, X11, VNC, etc • Analiza FTP y archivos compartidos. • Cuentas de fuerza bruta. • Ejecuta los módulos Metasploit. • Compila hashes -> John the Ripper / HashCat.

- 27. Desventajas • Las herramientas que intenta integrar no deben ser interactivas • Algunas herramientas tienen diferentes factores de limitación de velocidad. • La forma en que se ha escrito esta herramienta • Los nombres de servicios pueden estropear algunas cosas en un escaneo.

- 28. Contenido

- 30. Cargar herramienta y ejecucion