Mix Leap 0214 security

- 2. 【名前】 安達 智弘(Adachi Tomohiro) 【会社】 株式会社 神戸デジタル・ラボ セキュリティ事業部 【取り組み】 Webアプリケーションの 脆弱性診断業務に従事。 最近ではクラウドサービスの セキュリティについて理解を深めている。 自己紹介

- 3. 【名前】 安達 智弘(Adachi Tomohiro) 【会社】 株式会社 神戸デジタル・ラボ セキュリティ事業部 【コミュニティ】 ・大和セキュリティ ・神戸脆弱性診断の会 自己紹介

- 11. 脆弱性

- 12. バグ

- 20. どう対策しよう?

- 21. 脆弱性診断

- 22. 脆弱性診断とは・・ 攻撃者の視点から既知の技術を用いて企業のシステムや ネットワーク、アプリケーションなどを疑似攻撃を試み ることで、セキュリティ上の問題や脆弱性がないかどう かのテストを行うこと。

- 30. なら、どうすればいいのか?

- 38. JavaScriptについて

- 44. XSSの原理 POST

- 49. XSSの原理

- 55. XSS攻撃利用例

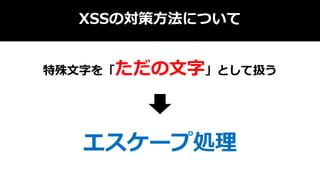

- 65. XSSの対策方法について 【参考 】PHPでの対策例 特殊文字をHTMLエンティティに変換する関数を使用する (例)PHPの関数 htmlspecialchars($text, ENT_QUOTES, “UTF-8”); 変換対象となる文字列 扱う文字列の文字コード (指定することを推奨) 変換オプション この場合はシングルクオートも 変換対象となる(推奨)

- 67. XSSの対策方法について

- 68. 実際に検証してみた

- 69. 準備したページ

- 70. 未対策ページとXSS対策ページ

- 72. 本来あるべき形はこのはず

- 73. 実行してみるとこうなる

- 76. 見かけ上は差がない

- 77. 実行してみるとこうなる