Принцип Парето в информационной безопасности

- 1. 22 марта 2018 Бизнес-консультант по безопасности Принцип Парето в информационной безопасности Алексей Лукацкий

- 2. Хакеры украли более 10% всех привлеченных через ICO средств

- 3. Зачем нам кибербезопасность? Защита инфраструктуры Compliance Защита от угроз Управление рисками Бизнес-ориентация ИБ-хаос • А нам нужна ИБ? • Что мы защищаем? • По чьему требованию мы защищаем? • От чего мы защищаем? • Почему мы защищаем?

- 4. Почему организации думают об ИБ? Страх ComplianceЭкономика • Самая популярная причина «продажи» ИБ (реальные инциденты, мифические угрозы, результаты аудита) • В условиях кризиса не всегда работает (есть более приоритетные риски и угрозы – девальвация, колебания курса, нет заимствований, сокращение, урезание бюджетов…) • Наиболее актуальная причина для государственных органов • Средняя актуальность – крупные предприятия • Низкая актуальность – средний бизнес • Практически неактуальна – для малого бизнеса • Очень редко когда применяется в ИБ • В условиях кризиса приобретает очень важное значение

- 5. Как это делается сейчас • «О, а вы знаете, что ФСТЭК 4 месяца назад выпустила новый приказ с требованиями по защите? Пойду поищу в Интернете текст» • «Вот сейчас закончим внедрять СТО БР ИББС и посмотрим в сторону 382-П» • «Зачем мне читать сам приказ, я у Лукацкого выжимку прочту и все» • «Я не могу все это реализовать – десятки документов от разных регуляторов с сотнями конфликтующих требований» • «Дождусь проверки регулятора и будь, что будет»

- 6. Взрывной рост числа нормативных актов 1990-е 2000-е 2010-е 100х 10х 1х Как в них разобраться?

- 7. Только один пример - ФСТЭК количество требований не позволяет реализовать их последовательно. Особенно в контексте появления новых требований и вовлечения новых регуляторов Большое 1992 - АС 2002 – СТР-К 2006 - КТ 2007 - КСИИ2008 – ПДн (четверокнижие)2009 - ЧПУ 2012 - ВОЛС (ВОСП) 2013 – ГИС и ИСПДн 2014 – АСУ ТП 2017 – ВПК и ЧПУ2018 – КИИ

- 8. Есть ли единый список требований по защите?

- 10. Структура системы нормативных правовых актов по ИБ Требования по защите актива Требования закона Требования Постановления Правительства Требования ведомственного НПА Требования «СРО» Best Practices Международный или национальный стандарт Требования организации (группы организаций)

- 11. Сотни требований по защите 150+ требований в 382-П 167 требований в 17/21/31-м приказах ФСТЭК

- 12. Как выполнять? 31-й 167 17-й 113 ISO 27002 238 21-й 112 PCI DSS 3.0 293 SOX 174 382-П 142 NIST 800-53R4 721 ГОСТ 57580.1 408

- 13. Меры по защите информации ФСТЭК Защитная мера ПДн ГИС АСУ ТП Идентификация и аутентификация субъектов доступа и объектов доступа + + + Управление доступом субъектов доступа к объектам доступа + + + Ограничение программной среды + + + Защита машинных носителей информации, на которых хранятся и (или) обрабатывается КИ + + + Регистрация событий безопасности + + + Антивирусная защита + + + Обнаружение (предотвращение) вторжений + + + Контроль (анализ) защищенности персональных данных + + + Обеспечение целостности информационной системы и КИ + + + Обеспечение доступности персональных данных + + + Защита среды виртуализации + + + Защита технических средств + + + Защита информационной системы, ее средств, систем связи и передачи данных + + +

- 14. Меры по защите информации ФСТЭК Защитная мера ПДн ГИС АСУ ТП Управление инцидентами + + Управление конфигурацией информационной системы и системы защиты КИ + + Безопасная разработка прикладного и специального программного обеспечения разработчиком + Управление обновлениями программного обеспечения + Планирование мероприятий по обеспечению защиты информации + Обеспечение действий в нештатных (непредвиденных) ситуациях + Информирование и обучение пользователей + Анализ угроз безопасности информации и рисков от их реализации + • Планы ФСТЭК Унификация перечня защитных мер для всех трех приказов

- 15. Малоизвестные документы ФСТЭК • Коммерческая тайна • Методические рекомендации по технической защите информации, составляющей коммерческую тайну • Ключевые системы информационной инфраструктуры • Методика определения актуальных угроз безопасности информации в ключевых системах информационных инфраструктурах • Общие требования по обеспечению безопасности информации в ключевых системах информационных инфраструктурах • Базовая модель угроз безопасности информации в ключевых системах информационных инфраструктурах • Рекомендации по обеспечению безопасности информации в ключевых системах информационных инфраструктурах

- 16. Малоизвестные документы ISO • ISO Guide 73. Risk management - Vocabulary - Guidelines for use in standards • ISO 10181-7. Security audit and alarm framework • ISO 13569. Banking and related financial services — Information security guidelines • Принят как ГОСТ Р ИСО/МЭК • ISO 15489. Information and Documentation – Records management • ISO TR 17944. Banking - Security and other financial services - Framework for security in financial systems • ISO 18043. Selection, deployment and operations of intrusion detection systems

- 17. Малоизвестные документы ISO • ISO 18028. IT network security • ISO 18044. Security Incident Management • Принят как ГОСТ Р ИСО/МЭК • ISO 18045. Methodology for IT security evaluation • Принят как ГОСТ Р ИСО/МЭК • ISO TR 19791. Security assessment of operational systems • ISO 21827. Systems Security Engineering — Capability Maturity Model (SSE-CMM) • ISO 24762. Security techniques — Guidelines for information and communications technology disaster recovery services

- 18. Малоизвестные проекты ISO • ISO 31000. Risk management — Guidelines on principles and implementation of risk management • Новая серия 270xx • ISO 27031 (существенно расширенный) = X.1051 • ISO 27011 = ISO 27002 для операторов • ISO 27012 = ISO 27002 для e-government • ISO 27033 (7 частей) = ISO 18028 • ISO 27034 – application security • ISO 27037 = ISO 27002 (взаимодействие государства и бизнеса) • Новая серия 290xx • Privacy Framework, Access Management Framework, Responsible Vulnerability Disclosure, Verification of cryptographic protocols…

- 19. BSI или BSI? • BSI • British Standards Institution • Bundesamt für Sicherheit in der Informationstechnik • BSI Standard 100-1 Information Security Management Systems (ISMS) • BSI-Standard 100-2: IT-Grundschutz Methodology • BSI-Standard 100-3: Risk Analysis based on IT-Grundschutz

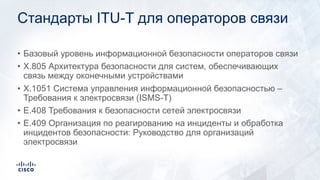

- 20. Стандарты ITU-T для операторов связи • Базовый уровень информационной безопасности операторов связи • X.805 Архитектура безопасности для систем, обеспечивающих связь между оконечными устройствами • X.1051 Система управления информационной безопасностью – Требования к электросвязи (ISMS-T) • E.408 Требования к безопасности сетей электросвязи • E.409 Организация по реагированию на инциденты и обработка инцидентов безопасности: Руководство для организаций электросвязи

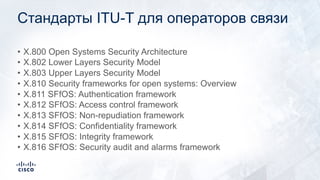

- 21. Стандарты ITU-T для операторов связи • X.800 Open Systems Security Architecture • X.802 Lower Layers Security Model • X.803 Upper Layers Security Model • X.810 Security frameworks for open systems: Overview • X.811 SFfOS: Authentication framework • X.812 SFfOS: Access control framework • X.813 SFfOS: Non-repudiation framework • X.814 SFfOS: Confidentiality framework • X.815 SFfOS: Integrity framework • X.816 SFfOS: Security audit and alarms framework

- 22. Стандарты ITU-T для операторов связи • G.841 и G.842 – защитные архитектуры SDH • H.233-H.235 – безопасность мультимедийных служб (например, H.323) • M.3016 – безопасность сети управления электросвязью • T.36 – безопасность факсимильной передачи • X.736 – оповещение о нарушениях безопасности • X.740 – журнал регистрации событий безопасности • X.830-X.835 – набор рекомендаций по созданию протоколов высших уровней (согласно OSI) для реализации услуг безопасности • X.1121 – безопасность мобильной связи

- 23. Малоизвестные ГОСТы • ГОСТ Р 51188-98. Испытания программных средств на наличие компьютерных вирусов • ГОСТ Р 51583-2000. Порядок создания автоматизированных систем в защищенном исполнении • ГОСТ Р 51624-2000. Автоматизированные системы в защищенном исполнении • ГОСТ Р 52448-2005. Обеспечение безопасности сетей электросвязи • ГОСТ Р 52447-2005. Техника защиты информации. Номенклатура показателей качества

- 24. Малоизвестные ГОСТы • ГОСТ Р 51901.2-2005 (МЭК 60300). Менеджмент риска • 16 частей (сейчас опубликованы не все) • ГОСТ Р 51275-2006. Факторы, воздействующие на информацию • И еще около шести десятков ГОСТов по информационной безопасности

- 25. Другие малоизвестные документы • HB 174-2003. Information security management - Implementation guide for the health sector • Generally Accepted Information Security Principles (GAISP) • Information Security Risk Assessment Practices of Leading Organizations (от US GAO) • The Standard of Good Practice for Information Security (от ISF) • Information Security Management Maturity Model (ISM3) • Свыше сотни документов NIST

- 26. Стандарты управления рисками • AS/NZS 4360 • HB 167:200X • EBIOS • ISO 27005 (ISO/IEC IS 13335-2) • MAGERIT • MARION • MEHARI • CRISAM • OCTAVE • ISO 31000 • NIST SP 800-3 • SOMAP • Lanifex Risk Compass • Austrian IT Security Handbook • на основе CRAMM • A&K Analysis • ISF IRAM (включая SARA, SPRINT) • OSSTMM RAV • BSI 100-3

- 27. Настройки оборудования • Cisco Security Architecture for Enterprise (SAFE) • Security Configuration Benchmarks (от CIS) • Router Security Configuration Guide (от NSA)

- 29. Что же делать?

- 30. «Небольшая доля причин, вкладываемых средств или прилагаемых усилий, отвечает за большую долю результатов, получаемой продукции или заработанного вознаграждения» Вильфредо Парето (1848 – 1923)

- 31. Принцип Парето на практике • 20% вложенных средств ответственны за 80% отдачи • 80% следствий проистекает из 20% причин • 20% покупателей приносит 80% прибыли • 20% преступников совершают 80% преступлений • 20% водителей виновны в 80% ДТП • 80% времени вы носите 20% имеющейся одежды • 80% энергии двигателя теряется впустую • 20% населения владеют 80% всех ценностей • 80% времени ПК тратится на 20% команд программы

- 32. Суть принципа Парето • Диспропорция является неотъемлемым свойством соотношения между причинами и результатами, вкладом и возвратом, усилиями и вознаграждением за них • Если мы изучим и проанализируем два набора данных, относящихся к причинам и результатам, то скорее всего получим картину несбалансированности • 65/35, 70/30, 75/25, 80/20, 95/5… • Он опровергает логическое предположение, что все факторы имеют примерно одинаковое значение • Принцип 80/20 будет работать всегда и везде, если не прилагать усилий по его преодолению

- 33. Принцип Парето в безопасности • 80% людей совершат НСД, если это не станет известным • 88% ИТ-специалистов допускают месть работодателю после своего увольнения • 20% уязвимостей приводят к 80% всех атак • Атаки обычно направлены на 95% уязвимостей, для которых уже существуют способы устранения • Только 20% функций СЗИ используются на практике • Стоимость лицензии на систему защиты составляет около 15- 20% от совокупной стоимости владения

- 34. Общие требования по защите 1. Определение угроз безопасности, анализ уязвимостей и анализ рисков 2. Предотвращение неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения информации на объекте защиты 3. Недопущение воздействия на тех.средства обработки информации, в результате которого может быть нарушено или прекращено функционирование объекта защиты 4. Применение прошедших в установленном порядке процедуру оценки соответствия средств защиты информации 5. Оценка эффективности принимаемых мер по обеспечению безопасности 6. Учет машинных носителей 7. Обнаружение фактов несанкционированного доступа и принятие мер 8. Восстановление информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней 9. Установление правил доступа к информации, а также обеспечением регистрации и учета всех действий, совершаемых с ней 10. Контроль за принимаемыми мерами по обеспечению безопасности 11. Непрерывное взаимодействие с ГосСОПКА 12. Наличие ИБ-подразделения или ответственного сотрудника На уровне законов

- 35. На уровне технических НПА: Россия • Разграничение доступа (+ управление потоками) • Идентификация / аутентификация • Межсетевое взаимодействие • Регистрация действий • Документальное сопровождение • Физический доступ • Контроль целостности • Тестирование безопасности • Сигнализация и реагирование • Контроль целостности • Защита каналов связи • Обнаружение вторжений • Антивирусная защита • BCP Общие • Защита специфичных процессов (биллинг, АБС, PCI…) • Защита приложений (Web, СУБД…) • Нестандартные механизмы (ловушки) Специфичные

- 36. Топ 4 защитных мер в Австралии 1. Application whitelisting (замкнутая программная среда) 2. Обновление приложений (установка патчей) 3. Обновление операционных систем 4. Ограничение административных привилегий Закрывают 85% всех угроз

- 37. Топ 8 защитных мер в Австралии 1. Application whitelisting (замкнутая программная среда) 2. Обновление приложений (установка патчей) 3. Конфигурация настроек макросов в MS Office 4. Усиление защиты приложений пользователей (отключение Flash, блокирование Java и скриптов и т.п.) 5. Ограничение административных привилегий 6. Многофакторная аутентификация 7. Обновление операционных систем 8. Ежедневное резервное копирование

- 38. Топ35 защитных мер австралийского ASD 85% угроз

- 39. Топ20 защитных мер SANS • Twenty Critical Security Controls for Effective Cyber Defense от SANS В 2015-м году перешли в Center for Internet Security (CIS) • Динамично обновляемый перечень 20 основных защитных мер против актуальных угроз, построенный по 5 принципам: При разработке мер защиты использовалась информация о наиболее актуальных способах атак Для каждой меры защиты определен её приоритет; это позволяет в первую очередь внедрять меры, которые уменьшают наиболее опасные риски; Эффективность применяемых мер защиты должны быть измеряемой Необходимо применять постоянный мониторинг мер защиты Там где это возможно необходимо автоматизировать выполнение мер

- 40. От SANS Top 20 к CIS Controls

- 41. NIST Cybersecurity Framework: последние достижения • Быть гибкой • Быть непредписывающей • Использовать существующие стандарты, подходы и практики • Быть применимой глобальной • Фокусировать на управлении рисками, а не выполнении нормативных требований

- 43. Защитные меры из NIST CSF • Стандарты NIST 800-82 и 800-53 • ISA/IEC-62443 • ISO 27001/02 • Стандарты ENISA • Стандарт Катара • Стандарт API • Рекомендации ICS-CERT • COBIT • Council on CyberSecurity (CCS) Top 20 Critical Security Controls (CSC)

- 44. Что взять за основу? NIST CSF • Стандарт де-факто (как минимум в США) • Проработанная структура документа • Рекомендации по внедрению 27001 • Международный стандарт • Высокоуровневый 31-й приказ • "Родной" стандарт • "Основа" развития для ФСТЭК • Базируется на лучших практиках • Включает требования 17/21-го приказов ГОСТ ЦБ • Пока еще не принят • Вобрал лучшее из приказов ФСТЭК и СТО Банка России COBIT • Ориентированный на ИТ • Небесплатный • "Тяжелый" • Зрелый • Выбор остается за вами – «лучшего» варианта не существует • Выбор зависит от вашего опыта работы с указанными стандартами и вашей организации (финансы, госы и др.) • Выполнив основные требования по защите, останется только выполнить формальности

- 45. Готовность разных международных НПА Впервые стали говорить Много шума Не так страшен черт, как его малюют Наработаны контрмеры Плато продуктивности технологии зрелость 2012-2017 Social Media Regulations SOC PCI DSS Basel III EU GDPR ISO 2700x REACH COSO ERM IOSCO – Systemic Risks HIPAA/HITECH COBIT EU DPD 1995/45/EC ITIL Cloud Security & Risk Standards UCF XBRL US SEC EU DRD 2006/24/EC Foreign/Global Trade COSO ICIFUS Privacy Regulation ISF SoGP ISO 31000 Single Euro Payments Area NIST CSF

- 46. Возможно NIST CSF? Не только ЧТО, но и КАК! Функция CSF Категория защитных мер Идентификация • Управление активами • Бизнес-окружение • Governance • Оценка рисков • Стратегия управления рисками • Управление цепочками поставок Защита / Предотвращение • Контроль и управление доступом и идентификационными данными • Повышение осведомленности & Обучение • Защита данных • Процессы & процедуры защиты данных • Технологии поддержки ИБ • Защитные технологии Обнаружение • Аномалии & события безопасности • Непрерывный мониторинг безопасности • Процессы обнаружения Реагирование • Планирование реагирования • Коммуникации • Анализ • Нейтрализация • Улучшения Восстановление • Планирование восстановления • Улучшения • Коммуникации

- 47. Mapping – очень полезная вещь в работе

- 48. Соответствие CSP SCF, PCI DSS, NIST CSF, ISO 27001, COBIT (mapping)

- 49. Не бороться с угрозами, а усложнять жизнь хакерам • Как усложнить поиск цели? • Как усложнить проникновение на цель? • Как усложнить использование цели? • Как усложнить скрытие атаки? • Как сделать последствия от атак обратимыми?

- 50. Фаза Detect Deny Disrupt Degrade Deceive Destroy Разведка Web- аналитика МСЭ ACL Оснастка (вооружение) NIDS NIPS Доставка Бдительный пользователь CF Прокси CF Inline AV Управление очередями Проникновение HIDS EDR Патчи EDR DEP Инсталляция HIDS EDR Права доступа EDR AV Управление NIDS EDR МСЭ ACL EDR NIPS DNS redirect Действия на жертве Логи EDR HIPS EDR Качестве обслуживания Обманная система Как защититься от киберугроз?

- 51. Как все-таки защититься от киберугроз? Identify (идентификация) Protect (защита) Detect (обнаружение) Respond (реагирование) Recover (восстановление) Сети Устройства Приложения Пользователи Данные

- 52. Сегменты корпоративного рынка ИБ Identify (идентификация) Protect (защита) Detect (обнаружение) Respond (реагирование) Recover (восстановление) Устройства Приложения Сети Данные Пользователи Endpoint Visibility & Control / Endpoint Threat Detection & Response DDoS Mitigation IDS DRM BackupData Labeling Phishing Simulations Insider Threat / Behavioral Analytics IAM AV, HIPS Data Encryption, DLP Phishing Awareness Network Security (FW, IPS) AppSec (SAST, DAST, IAST, RASP), WAF Configuration and Systems Management, VA Netflow

- 53. Как это сделано в Cisco? Сложности ИБ • Неуправляемые десктопы и ПК руководства • Спам/Вредоносное ПО • DDoS • Удаленно контролируемые зараженные узлы • Быстро меняющееся окружение Базовые решения • Anti-virus • Firewalls • IDS/IPS • IronPort WSA/ESA • Сегментация сети (активно развивается) • Захват и анализ логов • Incident response team 95% Расширенные решения • Расширенный сбор данных • Netflow, IP атрибуция, DNS… • Анализ Big data и playbooks • Быстрая локализация • DNS/RPZ, карантин, On-line форензика на узлах • Осведомленность об угрозах Продвинутых угроз • Целевой фишинг с троянами • Атаки Watering hole • Атаки через соцсети • Атаки спецслужб 5%

- 55. Если вам не хватает Топ 4 / Топ 8 / Топ 20 / Топ 35 • Выбор мер по обеспечению безопасности, подлежащих реализации в системе защиты, включает • выбор базового состава мер • адаптацию выбранного базового набора мер применительно к структурно-функциональным характеристикам ИС, реализуемым ИТ, особенностям функционирования ИС и модели угроз • уточнение (включает дополнение или исключение) • дополнение адаптированного базового набора мер по обеспечению безопасности дополнительными мерами, установленными иными нормативными актами • По этому принципу построены документы ФСТЭК, NIST, ISO, SoGP, COBIT, а также ЦБ переходит на него Базовый уровень Адаптация (уточнение) базового набора Дополнение уточненного адаптированного набора Компенсационные меры

- 56. Это действия и противодействия Это теория игр Упрощенная, но действенная модель Cisco SAFE – это модель

- 57. Мы стартуем с определения актуальных угроз…

- 58. С чем мы боремся: угрозы Перенаправление Добавление услуг Черви Вирусы Пользователи, выдающие себя за других Шпионское ПО Утечки Трояны Шпионские программы Зомби Команда и управление DDoS Атаки нулевого дня Разрушение Просачивание наружу Проникновение Примеры

- 59. …и защищаемся от них

- 60. С кем вы боретесь?

- 61. • SAFE снижает сложность • Игровая модель позволяет упростить общение на одном языке • Достоверные и проверенные архитектуры и дизайны с базовым уровнем безопасности Что такое SAFE?

- 62. Поэтапное упрощение вопроса обеспечения безопасности Фаза возможностей Фаза архитектуры Фаза дизайна

- 63. ЦОД Банкомат WAN Дочернее предприятие Электронная коммерция Центральный офис Банк Интернет- периметр Соответствие требованиям Разбейте сеть на элементы и области

- 64. С помощью чего мы боремся: возможности Управление доступом с использованием TrustSec Анализ/корреляция Обнаружение аномалий Анти- вредоносное ПО Анти-спам Мониторинг и контроль приложений (AVC) Безопасность клиента Cisco Cloud Web Security Предотвращение утечки данных База данных Защита от DDoS-атак Шифрование электронной почты Защита электронной почты Коммутация фабрики Межсетевой экран Межсетевой экран Анализ потока Идентификация Авторизация Идентификация Авторизация Обнаружение вторжений Предотвращение вторжений Коммутация L2 Виртуальная коммутация L2 Сеть L2/L3 Сеть L2/L3 Коммутация L3 Балансировщик нагрузки Регистрация в журнале/ отчетность Песочница для вредоносного ПО Управление мобильными устройствами Мониторинг Политики/ конфигурация

- 65. • Говоря о возможностях, мы упрощаем принятие решения, так как внимание фокусируется на функциях защиты, а не на самом продукте или его фичах • Нам нужен не Cisco ASA или Firepower, нам нужно разграничение сетевого доступа • У Cisco это может быть решено с помощью Многофункциональных устройств ASA или Firepower Маршрутизатора ISR с IOS Firewall Виртуального МСЭ ASAv или VSG Маршрутизатора ASR с IOS Firewall Облачного МСЭ Meraki Коммутаторов Catalyst 6000 с модулем МСЭ… Возможности

- 66. Место в сети ДоверенныеНедоверенные Межсетевой экран Сеть L2/L3Оценка состояния МСЭ веб-приложений Балансировщик нагрузки Защита от DDoS-атакДоступ Управление уязвимостями Политики/ конфигурация МониторингРегистрация в журнале/ отчетность Мониторинг и контроль приложений (AVC) Анализ/ корреляция Безопасность веб-трафика Совместно используемые База данных Сервер Хранение Приложение Угрозы Проникновение наружу Трояны Черви Шпионское ПО Сервисы Предотвращение вторжений Стратегия возможностей

- 67. Анализ потока Сеть L2/L3 МСЭАнтивре- доносное ПО Аналитика угроз к внешним зонам Управление доступом + TrustSec к комплексу зданий к облаку Межсетевой экран нового поколения Зоны обще- доступ- ных серверов Сеть L2/L3 Мониторинг и контроль приложений (AVC) Безопасность веб-трафика Защита электронной почты Система предотвра- щения вторжений нового поколения Отказ в обслужи- вании (DDoS)VPN- концентратор Безопасность хоста МСЭ веб- приложений Баланси- ровщик нагрузки Транспорти- ровка Разгрузка функций безопасности транспортного уровня Интернет SAFE упрощает обеспечение ИБ: периметр

- 68. Безопасность хоста Беспроводная сеть Беспроводная сеть Предотвращение вторжений в беспроводной сети Оценка состояния Управление доступом + TrustSec Анализ потока Сеть L2/L3 Сеть L2/L3 Безопасность хоста Оценка состояния Управление доступом + TrustSec Анализ потока Сервисы безопасности веб-трафика МСЭ Система предотвращения вторжений нового поколения Анти- вредоносное ПО Анализ потока Мониторинг и контроль приложений (AVC) Аналитика угроз VPN Менеджер, анализирующий информацию о продукте Оператор, обрабатывающий транзакции по кредитным картам Контроллер беспроводной сети Коммутатор Межсетевой экран нового поколения/маршрутизатор к ЦОД к облаку WAN SAFE упрощает обеспечение ИБ: филиал

- 69. Безопасность хоста Беспроводная сеть Предотвра- щение вторжений в беспроводной сети Оценка состояния Управление доступом + TrustSec Анализ потока Сеть L2/L3 Сеть L2/L3Безопасность хоста Идентификация Оценка состояния МСЭ Система предотвра- щения вторжений нового поколения Антивре- доносное ПО Анализ потокаАналитика угроз VPN Председатель правления, отправляющий электронные сообщения акционерам Менеджер по работе с клиентами, анализирующий базу данных клиентов Контроллер беспроводной сети Коммутатор Межсетевой экран нового поколения к ЦОД WAN Иденти- фикация Управление мобильными устройствами Анализ потокаУправление доступом + TrustSec Управление доступом + TrustSec Управление доступом + TrustSec Маршрутизатор SAFE упрощает обеспечение ИБ: комплекс зданий

- 70. Сеть L2/L3 Управление доступом + TrustSec к комплексу зданий Зона общих сервисов Система предотвра- щения вторжений нового поколения Зона сервера приложений Зона соответствия стандартам PCI Зона базы данных Анализ потока Безопасность хоста Баланси- ровщик нагрузки Анализ потока МСЭ Антивре- доносное ПО Анали- тика угроз Управление доступом + TrustSec Система предотвра- щения вторжений нового поколения Межсетевой экран нового поколения Маршрутизатор Сеть L2/L3МСЭ VPN Коммута- тор МСЭ веб- приложений Централизованное управление Политики/ Конфигурация Мониторинг/ контекст Анализ/ корреляция Аналитика Регистрация в журнале/ отчетность Аналитика угроз Управление уязвимостями Мониторинг к периметру Виртуализированные функции WAN SAFE упрощает обеспечение ИБ: ЦОД

- 71. к периметру Зона общих сервисов Cisco Cloud Web Security Облачный сервис CRM Интернет Интернет Сервис поиска в Интернете Аналитика угроз Безопасность хоста Мониторинг и контроль приложений (AVC) Анти- вредоносное ПО Обнаружение аномалий Репутация/ фильтрация веб-трафика к филиалу SAFE упрощает обеспечение ИБ: облако

- 72. к периметру Интернет Инженер по эксплуатации, размещающий заказ на выполнение работ Технический специалист, удаленно проверяющий журналы Заказчик, обновляющий профиль Безопасность хоста Иденти- фикация Оценка состояния МСЭ Антивре- доносное ПО Репутация/ фильтрация веб-трафика Система предотвращения вторжений нового поколения VPN VPN Безопасность хоста Безопасность хоста Межсетевой экран нового поколения ВНЕШНИЕ ЗОНЫ SAFE упрощает обеспечение ИБ: внешние зоны

- 73. Разведка Доставка ЦЕЛЬ Управление Действия ВЗЛОМ Запуск Эксплойт Инсталляция ЗАРАЖЕНИЕ Всесторонняя инфраструктура защиты NGIPS NGFW Анализ аномалий Network Anti- Malware NGIPS NGFW Host Anti- Malware DNSЗащита DNS Защита Web Защита Email NGIPS DNSЗащита DNS Защита Web NGIPS Threat Intelligence SAFE для вымогателей

- 74. • Думайте как хакер и попробуйте взломать себя • Думайте как аудитор и попробуйте пройти аудит Моделирование возможностей Это не страшно!

- 75. • Маппируйте риски, угрозы и требования • Найдите и нейтрализуйте все пробелы • Оцените каждую возможность; если вы не можете ее реализовать - уберите Описание возможностей Угроза Актуальная угроза Требование Возможность Вредоносное ПО Да Да AntiAPT / BDS / AV / NBAD Утечки данных Да Нет DLP / СКЗИ DDoS Нет Нет Anti-DDoS Превышение привилегий Да Да Разграничение доступа НДВ Нет Нет SAST/DAST Нет Нет …

- 76. • Создание традиционного представления архитектуры • Сопоставление возможностей с архитектурой • Создание архитектуры, которая будет лучше всего отражать идентифицированные угрозы Создание архитектуры безопасности

- 77. Примерные компоненты архитектуры Коммутатор L3 Балансировщик нагрузки Nexus 1Kv Маршрутизатор Защищенный сервер Хранение МСЭ Контроллер беспроводной сети Обнаружение вторжений Защита электронной почты

- 78. • Какие возможности нужны? • Какие компоненты архитектуры их могут реализовать? Компоненты архитектуры и возможности Коммутатор L3МСЭ

- 79. Коммутатор уровня доступа Место в сети ДоверенныеНедоверенные Управление уязвимостями Политики/ конфигурация МониторингРегистрация в журнале/отчетность Мониторинг и контроль приложений (AVC) Анализ/ корреляция Совместно используемыеУгрозы Проникновение наружу Трояны Черви Шпионское ПО Сервисы Устройство Хранение Защищенный серверКоммутатор с агрегацией сервисов Устройство обеспечения безопасности Стратегия архитектуры

- 80. • Создание традиционного представления дизайна • Выбор продуктов, содержащих функциональные возможности, определенные в архитектуре • Создание дизайна, наиболее подходящего для отражения ранее определенных угроз, и учитывающего дополнительные потребности инфраструктуры, например, высокую доступность, производительность и затраты Создание дизайнов для обеспечения безопасности

- 81. Примеры компонентов дизайна Блейд-сервер Коммутатор Catalyst для ЦОД Защита электронной почты FirePOWER Устройство МСЭ Обнаружение вторжений Коммутатор L3 Балансировщик нагрузки Nexus 1Kv Коммутатор Nexus для ЦОД Коммутатор Nexus для фабрики Коммутатор Nexus

- 82. Место в сети ДоверенныеНедоверенные Управление уязвимостями Политики/ конфигурация МониторингРегистрация в журнале/ отчетность Мониторинг и контроль приложений (AVC) Анализ/ корреляция Совместно используемыеУгрозы Проникновение наружу Трояны Черви Шпионское ПО Сервисы G0/0 G0/1 G0/2 E1/2 E1/1 E1/1 E1/2 G0/0 G0/1 E2/1-4 E2/1-4 E2/5-8 E2/5-8 G0/3 E1/1 E1/2 E2/1-4 E2/1-4 G0/2 G0/3 E1/1 E1/2 E1/3 E1/4 P1 P2 P3 P4 P1 P2 P3 P4 E1/3 E1/4 E1/1 E1/2 E1/1 E1/2 E2/1-4 E2/1-4 E2/5-8 E1/5-8 E2/5-8 E1/5-8 E1/5-8 E1/1-4 E1/1-4 E1/5-8 P1 P2 E1/3 E1/3 SAN/NAS UCS 5108 UCS 5108 ASA5555-x ASA5555-x N77-C7706 N77-C7706 WAF-BBX UCS-FI-6248UP WAF-BBX UCS-FI-6248UP WS-C3850-48U Стратегия дизайна

- 83. А вдруг еще появятся требования? Кто их может установить?

- 84. Может ли быть что-то еще впереди? ! могут выпустить еще множество различных требований по защите информации, но они вряд ли добавят что-то новое к уже имеющемуся перечню, исключая специфичные отраслевые требования (и то не факт) Регуляторы Основные регуляторы - ФСТЭК, ФСБ, Банк России Еще регуляторы – МинЭнерго, Минкомсвязь

- 86. В качестве резюме • В мире и даже в одной стране появляется огромное количество различных документов (от законов до best practices), которые требуют реализовывать защитные меры • Защитных мер описано несколько сотен или тысяч • Но базовых защитных мер, позволяющих закрыть до 85-95% атак, всего 2-3 десятка • Начинайте с базовых защитных мер, постепенно расширяя их спектр в зависимости от модели угроз и нарушителя

- 87. Пишите на security-request@cisco.com Быть в курсе всех последних новостей вам помогут: Где вы можете узнать больше? http://www.facebook.com/CiscoRu http://twitter.com/CiscoRussia http://www.youtube.com/CiscoRussiaMedia http://www.flickr.com/photos/CiscoRussia http://vkontakte.ru/Cisco http://blogs.cisco.ru/ http://habrahabr.ru/company/cisco http://linkedin.com/groups/Cisco-Russia-3798428 http://slideshare.net/CiscoRu https://plus.google.com/106603907471961036146/posts http://www.cisco.ru/