Ddse acd rase

- 1. Nombre y Clave de la Materia o Asignatura: Seguridad Informática. Carrera: Ingeniería en Desarrollo de Software. Facilitador (a): MC Ricardo Rodríguez Nieves Semestre: octavo semestre Alumno: Raymundo Santana Espinoza. Matricula: AL 12534897 Tema: seguridad informática OCT-DIC 2017.

- 2. Seguridad en la información. Es la protección de la información contra divulgación, alteración o destrucción no autorizada. La seguridad en general abarca mas factores que solo asegurarla: – Aplicaciones seguras – Sistemas operativos seguros – ServidoresWeb seguros – Ambiente de red seguro

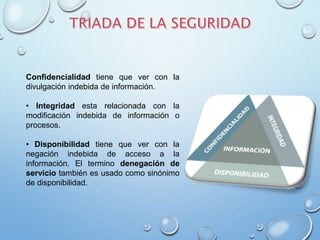

- 3. Confidencialidad tiene que ver con la divulgación indebida de información. • Integridad esta relacionada con la modificación indebida de información o procesos. • Disponibilidad tiene que ver con la negación indebida de acceso a la información. El termino denegación de servicio también es usado como sinónimo de disponibilidad.

- 4. PREVENCIÓN, DETECCIÓN Y TOLERANCIA. • La Prevención asegura que las infracciones de seguridad no ocurran. La técnica básica es que el sistema examine cada acción y verifique su cumplimiento con la política de seguridad antes de permitir que esto ocurra. Esta técnica es llamada Control de Acceso. • La Detección asegura que suficiente historial de la actividad en el sistema sea registrada en una pista de auditoria, de modo que un fallo de seguridad puede ser detectado después de que sucede. Esta técnica se denomina Auditoría. • Tolerancia, algunos fallos de seguridad son tolerados; porque son demasiados caros para prevenir o detectar, o la probabilidad de que ocurran es considerada suficientemente baja, o las medidas de seguridad son aceptables para los usuarios solo hasta cierto punto razonable.

- 5. SEGURIDAD FISICA Control de Acceso en los sistemas actuales •La autenticación típica requiere que el usuario provea sus credenciales de identidad (nombre de usuario, numero de operador, etc.) junto con una contraseña o alguna otra ficha (token) de autenticación. •La autenticación puede ser llevada acabo por el SO, DBMS o un servidor de autenticación especial (Radius,TACACS). SEGURIDAD LOGICA Los controles de acceso pueden ser impuestos en varios grados de granularidad en un sistema. Algunas posibilidades son enumeradas a continuación: –La base de datos completa –Alguna colección de relaciones (UNION, INTERSECT, EXCEPT, CROSSJOIN, SELECT) –Una relación –Algunas columnas de una relación –Algunos registros de una relación –Algunas columnas de algunos registros de una relación

- 6. •Asegurar la red Evaluar la seguridad de la red •¿Están aseguradas durante el transito las conexiones críticas al ambiente de la base de datos? •¿Son seguras las estaciones de trabajo del DBA? Evaluar la segregación de ambientes •¿Se encuentran completamente segregados los ambientes de prueba, desarrollo y producción? •¿Se conservan los datos de producción fuera de los ambientes de desarrollo y pruebas? • VIRUS: Programa de cómputo que se replica a sí mismo a través de un contenedor con capacidad de ejecución (archivos ejecutables, macros, boot sector). Han evolucionado desde el contagio “físico”, al contagio “por red”, a la explotación de vulnerabilidades en aplicaciones. Cada vez su velocidad de contagio es mayor vs. la aparición de parches y vacunas. GUSANO TROYANO HOAX SPAM SPYWAREW PHISHING

- 7. Se entiende por seguridad de la información a todas aquellas medidas preventivas y reactivas del hombre, de las organizaciones y de los sistemas tecnológicos que permitan resguardar y proteger la información buscando mantener la confidencialidad, la disponibilidad e Integridad de la misma. Sun Tzu en El arte de la guerra y Nicolás Maquiavelo en El Príncipe señalan la importancia de la información sobre los adversarios y el cabal conocimiento de sus propósitos para la toma de decisiones. CONCEPCION DE LA SEGURIDAD Crítica: Es indispensable para la operación de la empresa. Valiosa: Es un activo de la empresa y muy valioso. Sensible: Debe de ser conocida por las personas autorizadas Existen dos palabras muy importantes que son riesgo y seguridad: Riesgo: Es todo tipo de vulnerabilidades, amenazas que pueden ocurrir sin previo aviso y producir numerosas pérdidas para las empresas. Los riesgos más perjudiciales son a las tecnologías de información y comunicaciones. Seguridad: Es una forma de protección contra los riesgos.

- 8. Los sistemas criptográficos asimétricos o de clave pública son aquellos en que cada una de las dos personas (A y B), que se van a intercambiar mensajes entre si, disponen de un par de claves diferentes (privada y pública) que tienen las siguientes características: Una de las claves, la privada, que es secreta, debe ser custodiada por su propietario. Esta es la que se va a utilizar para firmar mensajes. La segunda clave, la pública, es o puede ser conocida por cualquiera y puede utilizarse para cifrar el mensaje de modo que solo pueda ser leído por el propietario de dicha clave –ya que sólo él podrá descifrar el mensaje usando su clave privada-. Los mensajes firmados con una clave privada sólo pueden validarse empleando la clave pública de quien envió a mensaje. La utilización del par de claves (privada e pública) supone que: Para enviar un mensaje confidencial (cifrado): A (emisor) cifra un mensaje utilizando para ello la clave pública de B (receptor) y, una vez cifrado, se lo envía a B. B es el único que puede descifrar el mensaje recibido utilizando su clave privada. Los simétricos o de clave privada. Los sistemas criptográficos simétricos aquellos en los que dos personas (A y B), que van intercambiar mensajes entre si, utilizan ambos la misma clave para cifrar y descifrar el mensaje. Así, el emisor del mensaje (A), lo cifra utilizando una determinada clave y, una vez cifrado, se lo envía a B. Recibido el mensaje, B lo descifra utilizando la misma clave que usó A para cifrarlo. Destacan entre os sistemas criptográficos simétricos los conocidos por los nombres DEAS, TDES e AES.

- 9. Asegurar el ambiente físico Evaluar la Seguridad Física •¿Se encuentran los controles de acceso físico en su lugar para prevenir accesos no autorizados a los datos, los sistemas y las redes donde residen los datos? •¿Están los controles de acceso lógicos y físicos en su lugar con el fin de bloquear los dispositivos móviles? •¿Existen los controles para la disposición segura de dispositivos y sistemas que contienen datos sensibles?