NIST CSF, más allá de la prevención

- 1. 1 | © 2019 Palo Alto Networks. All Rights Reserved. NIST CSF – Más Allá de la Prevención Jesús Arturo Cruz Ortiz Systems Engineer – Palo Alto Networks

- 2. 2 | © 2019 Palo Alto Networks. All Rights Reserved. The world’s leading cybersecurity company 60,000+ customers in 150+ countries 85 of Fortune 100 rely on Palo Alto Networks 63% of the Global 2K are Palo Alto Networks customers Revenue trend 40%CAGR FY14 ‒ FY18 FY14 FY15 FY16 FY17 FY18 #1 in enterprise security 28% year over year revenue growth* 9.1/10 average CSAT score Q4FY2018. Fiscal year ends July 31 Gartner, Market Share: Enterprise Network Equipment by Market Segment, Worldwide, 1Q18, 14 June 2018

- 3. 3 | © 2019 Palo Alto Networks. All Rights Reserved.

- 4. 4 | © 2019 Palo Alto Networks. All Rights Reserved.

- 5. 5 | © 2019 Palo Alto Networks. All Rights Reserved. Identificar Inventario de activos Evaluación de riesgos Análisis de brechas (GAP) Plan de tratamiento de riesgos Matriz de controles Plan de Continuidad del Negocio

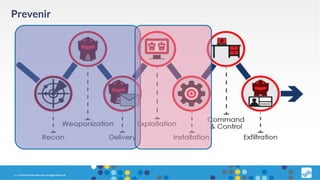

- 6. 6 | © 2019 Palo Alto Networks. All Rights Reserved. Prevenir

- 7. 7 | © 2019 Palo Alto Networks. All Rights Reserved. Enfoque de Prevención Reducir la superficie de ataque • Enable business apps • Block “bad” apps • Limit app functions • Limit file types • Block websites • Require multi-factor authentication Prevenir las amenazas conocidas • Exploits • Malware • Command & control • Malicious websites • Bad domains • Credential theft • Dynamic Analysis • Static Analysis • Attack techniques • Anomaly detection • Analytics Prevenir las nuevas amenazas • All applications • All users • All content • Encrypted traffic • SaaS • Cloud • Mobile Visibilidad completa

- 8. 8 | © 2019 Palo Alto Networks. All Rights Reserved. Algo de Historia 2020’s2010’s2000’s1990’s Attack Lifecycle 15 – 20 Tools (S) 50-60 Tools (M) >130 Tools (L) 1980’s IDS AV Defense in Depth Firewall NGFW CASB Container Security ??? IPS SIEM Identity Access Manager Web Proxy Threat Intel DLP EDR Mobile Security WAF Sandboxing Web Security

- 9. 9 | © 2019 Palo Alto Networks. All Rights Reserved.

- 10. 10 | © 2019 Palo Alto Networks. All Rights Reserved.

- 11. 11 | © 2019 Palo Alto Networks. All Rights Reserved. ¿Por qué puede fallar la seguridad? CEO: ¿Por qué nos hackearon si te aprobé el presupuesto para más seguridad? CISO: I don’t speak spanish Riesgo residual Me faltó un Next Generation algo Tengo muchos tickets por atender Me hace falta personal La herramienta no sirve El proveedor es malo El SOC no me avisó

- 12. 12 | © 2019 Palo Alto Networks. All Rights Reserved. Detección y Respuesta • Ocurre en segundos o minutos • Involucra un numero menor de acciones en la red • Puede ser identificado por IoCs • Ocurre durante días, semanas o meses • Living off the land • Difícilmente identificado por IoCs Data Exfiltration Lateral Movement Malware Installation Vulnerability Exploit Command and Control

- 13. 13 | © 2019 Palo Alto Networks. All Rights Reserved. NIST CSF – Detection q Detectar anomalías y eventos • Anomalías de comportamiento de usuario / dispositivos ü Búsqueda de patrones • Anomalías del tráfico de red q Monitoreo continuo de la seguridad • Correlacionar logs • Correlacionar datos ü Humanos ü Inteligencia Artificial q Proceso de detección • Gestión de respuesta a incidentes Conoce los procesos de equipos en tu red Conoce tu red LAN Conoce tus herramientas Detección en la red Detección en el host Usualmente eventos outbound

- 14. 14 | © 2019 Palo Alto Networks. All Rights Reserved. Algunos Tips Ejecución de Powershell Uso anormal de puertos Uso elevado de CPU Muchas solicitudes a tickets Kerberos Escaneo de red internos Muchas solicitudes DNS a sitios desconocidos USO de WMI, PSExec, ShcTask.exe Muchos accesos a File Server fallidos El tip más importante: RECORDAR NUESTRO CURSO DE ESTADÍSTICA - Análisis de frecuencia - Minería de datos - Análisis predictivo - Big data - Etcétera…

- 15. 15 | © 2019 Palo Alto Networks. All Rights Reserved. El Next Generation CISO

- 16. 16 | © 2019 Palo Alto Networks. All Rights Reserved. Herramientas aisladas retrasan la Detección & Respuesta

- 17. 17 | © 2019 Palo Alto Networks. All Rights Reserved. Herramientas aisladas retrasan la Detección & Respuesta

- 18. 18 | © 2019 Palo Alto Networks. All Rights Reserved. Entonces … ¿Qué Hacer?

- 19. 19 | © 2019 Palo Alto Networks. All Rights Reserved. #1 – Threat Hunting Manual • Altas habilidades de Pentester y Threat Hunter • Usualmente es personal dedicado • Eficiente en entornos que cuentan o contratan equipos de Blue Team / Red Team • Existen herramientas open source para aplicar modelos estadísticos sobre eventos de sistemas

- 20. 20 | © 2019 Palo Alto Networks. All Rights Reserved. #2 – Adquirir un SIEM • Altas capacidades técnicas, conocimientos de sistemas operativos, servicios, análisis de malware • SOC con altas capacidades • Fácil de instalar, difícil de correlacionar • La detección es un proceso, no tiene deadline • Lo complicado es establecer un baseline

- 21. 21 | © 2019 Palo Alto Networks. All Rights Reserved. #3 – Ayudarnos de la Inteligencia Artificial • Automatizar la correlación de logs y datos • Aprende de forma automática un baseline • Indicadores de compromiso basado en comportamiento • Correlacionar anomalías de eventos del endpoint y de la red

- 22. 22 | © 2019 Palo Alto Networks. All Rights Reserved. NIST CSF – Response • Planeamiento de la respuesta • Comunicación • Análisis • Mitigación • Mejoras Automatizar lo simple Evaluar lo complejo Desbloquear cuentas de AD Colocar un dominio en el blacklist del antispam Colocar en blacklist IP maliciosa Creación / Eliminación de usuarios de LDAP

- 23. 23 | © 2019 Palo Alto Networks. All Rights Reserved. Usemos lo que tenemos

- 24. 24 | © 2019 Palo Alto Networks. All Rights Reserved. ¿Cómo lo hacemos? A programar !!!! A comprar !!!! Si existe un Workflow y existen API’s Se puede programar

- 25. 25 | © 2019 Palo Alto Networks. All Rights Reserved. Thank You paloaltonetworks.com Email: jcruz@paloaltonetworks.com Twitter: @PaloAltoNtwks

- 26. 26 | © 2019 Palo Alto Networks. All Rights Reserved. SECURE THE ENTERPRISE