Implémentation des principaux algorithmes de chiffrements en Java

- 1. Implémentation des principaux algorithmes de cryptographie Réalisé par : Bilal Bouhila Youssef Mrini Encadré par : Khalid Belhachmi

- 2. Plan • Introduction • Planification • • Algorithmique • Simulation • • Conclusion

- 3. Introduction La cryptographie est veille de plus de 3000 ans, elle apporte une solution à la sécurisation des informations confidentielles et personnelles, L’empereur Jules César est considéré comme l’un un des plus grand adepte de la cryptographie. Il faisait chiffrer ses messages secrets à son général Cicéron de manière à les rendre incompréhensibles à ses adversaires,

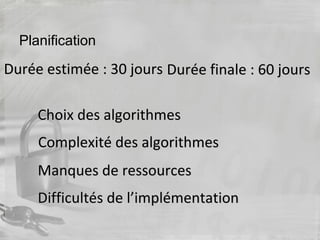

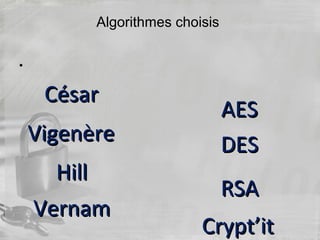

- 5. Planification Choix des algorithmesChoix des algorithmes Complexité des algorithmesComplexité des algorithmes Difficultés de l’implémentationDifficultés de l’implémentation Durée finale : 60 joursDurée finale : 60 joursDurée estimée : 30 joursDurée estimée : 30 jours Manques de ressourcesManques de ressources

- 6. Définition • La cryptographie traditionnelle inclut tous les mécanismes et algorithmes basés sur des fonctions mathématiques ou logiques, • • Il y’a deux types de chiffrement : Chiffrement Symétrique Chiffrement Asymétrique

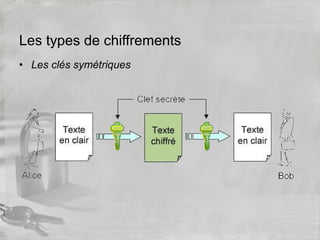

- 7. Les types de chiffrements • Les clés symétriques

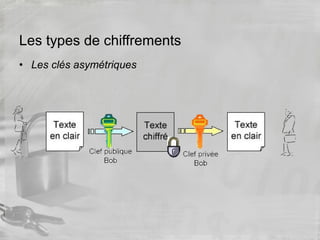

- 8. Les types de chiffrements • Les clés asymétriques

- 9. Domaines d’utilisations de la cryptographie • Communications GSM • Paiements en ligne. • Chiffrement des disques durs. • Navigation anonyme sur le Web. • Validation de l'intégrité de la version téléchargée • Sécurisation des échanges de données des navigateurs •

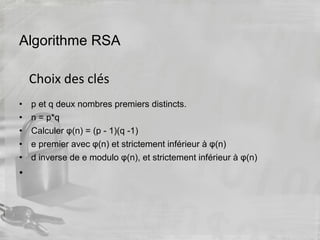

- 11. Algorithme RSA • p et q deux nombres premiers distincts. • n = p*q • Calculer φ(n) = (p - 1)(q -1) • e premier avec φ(n) et strictement inférieur à φ(n) • d inverse de e modulo φ(n), et strictement inférieur à φ(n) • Choix des clés

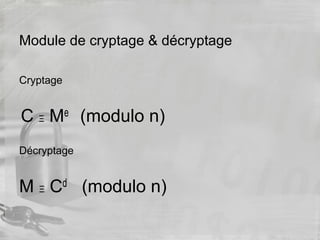

- 12. Module de cryptage & décryptage Cryptage C Ξ Me (modulo n) Décryptage M Ξ Cd (modulo n)

- 13. Algorithme DES • DES est un algorithme à clé secrète • • Cryptage par bloc de 64 bits constitué d’une suite de 64 chiffres de 0 ou 1 • • Clé secrète de 64 bits constitué d’une suite de 64 chiffres de 0 ou 1 • •

- 14. Principe de chiffrement • Génération des clés •

- 15. Chiffrement DES

- 16. Principe de déchiffrement Il suffit d’inverser l’ordre des clés

- 17. Algorithme AES • AES est un algorithme à clé secrète • • Cryptage par bloc de 128 bits constitué d’une suite de 128 chiffres de 0 ou 1 • • Clé secrète de 128 bits constitué d’une suite de 128 chiffres de 0 ou 1 • •

- 18. Principe de chiffrement Génération des clés