Internet

- 1. 16 TEMA 13. INTERNET José M. Castillo Castillo

- 2. INTERNET 1 INDICE DE CONTENIDO TEMA 13. INTERNET 1. INTRODUCCIÓN A INTERNET 1.1 La red de redes 1.2 Origen 1.3 Internet hoy 1.4 Cómo se transmite la información en internet 1.5 Servidores y clientes 1.6 El sistema de nombre por dominio 1.7 WWW 1.8 HTML 1.9 Cómo funcionan los hiperenlaces 1.10 Qué necesito para conectarme a internet 1.11 Instalación y configuración 1.12 Tipos de conexión a internet 1.13 Conexión a internet a través de MOVIL 1.14 Los navegadores 2. INTERNET EXPLORER FUNCIONES PRINCIPALES 2.1 Introducción 2.2 Nueva imagen 2.3 Opciones principales 2.4 Google TOOLBAR 2.5 Favoritos 2.6 Fuentes 2.7 Historial 2.8 Opciones de configuración 2.9 Ventanas o pestañas múltiples 2.10 Uso de las herramientas de desarrollo 2.11 Práctica - favoritos 3. INTERNET EXPLORER PERSONALIZAR Y CONFIGURAR 3.1 Personalizar internet Explorer 3.2 Configurar internet Explorer 3.3 Filtro SMARTSCREEN 3.4 Cómo visitar una página web 3.5 Búsqueda por palabra 3.6 Principales buscadores 3.7 Copiar y localizar textos de interés en otros programas 3.8 Práctica - personalizar la página de inicio 3.9 Practica - búsqueda por directorios

- 3. INTERNET 2 4. MOZILLA FIREFOX 4.1 Introducción 4.2 Instalación 4.3 Interfaz de usuario 4.4 Marcadores 4.5 La navegación por pestañas en Mozilla Firefox 4.6 Historial 4.7 Descargas 4.8 Privacidad y seguridad 4.9 Modos de búsqueda en la red 4.10 Práctica - navegación por pestanas 4.11 Práctica - localización de textos en páginas web 5. CORREO ELECTRÓNICO 5.1 Que es el correo electrónico 5.2 Ventajas 5.3 Protocolos de transporte SMTP POP 5.4 Las direcciones de correo electrónico 5.5 Outlook 5.6 Principales características de OUTLOOK 5.7 Configuración de una cuenta de correo 5.8 Enviar un mensaje 5.9 Adjuntar ficheros en un correo electrónico 5.10 Personalizar nuestros mensajes 5.11 Agregar una firma 5.12 Insertar un sonido 5.13 Recibir y leer mensajes 5.14 Mantenimiento de los mensajes 5.15 Imprimir un mensaje 5.16 Eliminar un mensaje 5.17 Mantenimiento de la libreta de direcciones 5.18 GMAIL 5.19 Características de GMAIL 5.20 Práctica - correo electrónico 6. GOOGLE 6.1 Introducción 6.2 Iniciar la navegación con GOOGLE 6.3 Modos de búsqueda 6.4 Entorno de búsqueda 6.5 Ayuda básica para las búsquedas 6.6 Búsquedas específicas de sitios 6.7 Búsqueda avanzada 6.8 Operadores de búsqueda 6.9 Herramientas y opciones de los resultados de búsqueda 6.10 Vista previa instantánea 6.11 Google INSTANT 6.12 Búsqueda en el teléfono y en la web 6.13 Otras herramientas 6.14 Práctica - búsqueda avanzada 6.15 Práctica - localización de noticias

- 4. INTERNET 3 7. WEBMAIL 7.1 Introducción 7.2 Outlook web app 7.3 Crear una cuenta de correo 7.4 Acceda a su cuenta OUTLOOK 7.5 Creación de un mensaje 7.6 Adjuntar archivos 7.7 Formato de mensajes 7.8 Añadir firma 7.9 Contactos 7.10 Calendario 7.11 SKYDRIVE 7.12 Chat en OUTLOOK LIVE 7.13 GMAIL 7.14 Práctica - añadir una cita al calendario 7.15 Práctica - abrir documento 8. LOS FOROS 8.1 Qué es un foro 8.2 Acceder a un foro 8.3 Escribir mensajes 8.4 Crear tu foro 8.5 Blogs 8.6 Buscador de blogs 8.7 Práctica - crear un foro 9. SERVICIOS EN LA NUBE 9.1 La nube 9.2 Como funciona el IRC 9.3 Como usamos la nube 9.4 Ventajas de la nube para la empresa 9.5 Los inconvenientes de la nube 9.6 Principales servicios 9.7 Práctica - drive 10. WEB 3.0 10.1 Introducción 10.2 Evolución de la web 1.0 a la 2.0 10.3 Web 3.0 11. REDES SOCIALES 11.1 Introducción 11.2 Redes sociales 12. RED PRIVADA VIRTUAL O VPN 12.1 Qué es VPN 12.2 Usos de un VPN

- 5. INTERNET 4 13. POSICIONAMIENTO WEB 13.1 Cómo rastrea internet 13.2 Cómo hacer para que se indexen mis páginas 13.3 Cómo lee un buscador un sitio web 13.4 Elementos de importancia para fomentar la entrada de un robot en nuestra web 13.5 Uso de CUTEFTP 13.6 Conexión 13.7 Buscador de servidores ftp 13.8 Elección de los términos clave o KEYWORDS 13.9 Los enlaces 13.10 Flash 13.11 Contenido fresco 13.12 Frases de búsqueda y palabras clave 13.13 Posicionamiento SEM 14. APLICACIONES WEB 14.1 Microsoft office online 14.2 SPOTIFY 14.3 NETFLIX 14.4 Mega SEARCH web 14.5 Amazon 14.6 EBAY 14.7 AZUREUS 14.8 JDOWNLOADER 14.9 Google EARTH 15. AUDIO Y VIDEO EN LA RED 15.1 Principales formatos de audio 15.2 Reproductores de audio. WINAMP 15.3 Principales formatos de video 15.4 Reproductores de video. WINDOWS media PLAYER 16. SEGURIDAD EN LA RED 16.1 Peligros en la red 16.2 Virus 16.3 SPAM 16.4 Programas PHISING 16.5 Spyware 16.6 SNIFFER 16.7 KEYLOGGER 16.8 Mataprocesos 16.9 Escaneadores de puertos 16.10 Qué es un puerto 17. ANTIVIRUS 17.1 Antivirus 17.2 Anti-SPAM 17.3 Cortafuegos 17.4 Detectores de spyware 18. AUTOPROTECCIÓN EN LA RED 18.1 Autoprotección en la red

- 6. INTERNET 5 1. INTRODUCCIÓN A INTERNET En esta primera lección, vamos a conocer los fundamentos esenciales para el manejo de la Red. Comenzaremos por proporcionarle todos los conceptos básicos más utilizados en Internet, así como todo lo necesario para su instalación y configuración. 1.1. La Red de Redes Internet es un conjunto de redes de comunicación interconectadas a nivel mundial que conecta millones de PC de diferentes puntos, permitiéndoles así, compartir, localizar, seleccionar, visualizar e intercambiar cualquier tipo de información, ya sean ficheros de imagen, de audio, de texto... Pero, ¿qué es una red de computadoras? También llamada red de ordenadores, red de comunicaciones de datos o red informática, es un conjunto de equipos informáticos y software conectados entre sí por medio de dispositivos físicos que envían y reciben impulsos eléctricos, ondas electromagnéticas o cualquier otro medio para el transporte de datos, con la finalidad de compartir información, recursos y ofrecer servicios. El objetivo principal de crear una red de ordenadores es compartir los recursos (una impresora, un escáner y, en general, cualquier tipo de periférico que podemos instalar en un PC con la finalidad de compartirlo con otros PC) y la información en la distancia, además de asegurar la disponibilidad de dicha información, intentar aumentar la velocidad de transmisión de los datos y reducir al máximo el costo general de todas estas acciones. El ejemplo más claro, es Internet, la cual es una gran red de millones de computadoras ubicadas en distintos puntos del planeta interconectadas básicamente para compartir información y recursos.

- 7. INTERNET 6 1.2. Origen Debemos tener presente que Internet es un fenómeno relativamente joven, cuyos orígenes se remontan a la década de 1960, dentro de ARPA (hoy DARPA), como respuesta a la necesidad de esta organización de buscar mejores maneras de usar los ordenadores del momento, para evitar el problema de que los investigadores y laboratorios más importantes deseaban tener propios equipos informáticos, lo que era más costoso, y provocaba una duplicación de esfuerzos y recursos. Así nace ARPANet (Advanced Research Projects Agency Network o Red de la Agencia para los Proyectos de Investigación Avanzada de los Estados Unidos), que nos legó el trazado de una red inicial de comunicaciones de alta velocidad a la cual fueron integrándose otras instituciones gubernamentales y redes académicas durante los años 70. Investigadores, científicos, profesores y estudiantes se beneficiaron de la comunicación con otras instituciones, así como de la posibilidad de consultar la información disponible en otros centros académicos y de investigación. De igual manera, disfrutaron de la posibilidad de publicar y distribuir a otros interesados la información generada en sus actividades. En el mes de julio de 1961 Leonard Kleinrock publicó desde el MIT el primer documento sobre la teoría de conmutación de paquetes. Kleinrock convenció a Lawrence Roberts de la factibilidad teórica de las comunicaciones vía paquetes en lugar de circuitos, lo cual resultó ser un gran avance en el camino hacia el trabajo informático en red. El otro paso fundamental fue hacer dialogar a los ordenadores entre sí. Para explorar este terreno, en 1965, Roberts conectó una computadora TX2 en Massachusetts con un Q-32 en California a través de una línea telefónica conmutada de baja velocidad. 1969 La primera red interconectada nace el 21 de noviembre de 1969, cuando se crea el primer enlace entre las universidades de UCLA y Stanford por medio de la línea telefónica conmutada. 1972 Se realizó la Primera demostración pública de ARPANET, una nueva red de comunicaciones financiada por la DARPA que funcionaba de forma distribuida sobre la red telefónica conmutada. El éxito de ésta nueva arquitectura sirvió para que, en 1973, la DARPA iniciara un programa de investigación sobre posibles técnicas para interconectar redes (orientadas al tráfico de paquetes) de distintas clases. Para este fin, desarrollaron nuevos protocolos de comunicaciones que permitiesen este intercambio de información de forma “transparente” para las computadoras conectadas. De la filosofía del proyecto surgió el nombre de “Internet”, que se aplicó al sistema de redes interconectadas mediante los protocolos TCP e IP.

- 8. INTERNET 7 1983 El 1 de enero, ARPANET cambió el protocolo NCP por TCP/IP. Ese mismo año, se creó el IAB con el fin de estandarizar el protocolo TCP/IP y de proporcionar recursos de investigación a Internet. 1986 La NSF comenzó el desarrollo de NSFNET que se convirtió en la principal Red en árbol de Internet, complementada después con las redes NSINET y ESNET, todas ellas en Estados Unidos. Paralelamente, otras redes troncales en Europa, tanto públicas como comerciales, junto con las americanas formaban el esqueleto básico de Internet. 1989 Con la integración de los protocolos OSI en la arquitectura de Internet, se inició la tendencia actual de permitir no sólo la interconexión de redes de estructuras dispares, sino también la de facilitar el uso de distintos protocolos de comunicaciones. En 1990 el CERN crea el código HTML y con él el primer cliente World Wide Web. En este año también, el mismo equipo construyó el primer cliente Web, llamado World Wide Web (WWW), y el primer servidor web. A inicios de los 90, con la introducción de nuevas facilidades de interconexión y herramientas gráficas simples para el uso de la red, se inició el auge que actualmente le conocemos al Internet. Este crecimiento masivo trajo consigo el surgimiento de un nuevo perfil de usuarios, en su mayoría de personas comunes no ligadas a los sectores académicos, científicos y gubernamentales. Esto ponía en cuestionamiento la subvención del gobierno estadounidense al sostenimiento y la administración de la red, así como la prohibición existente al uso comercial del Internet. Los hechos se sucedieron rápidamente y para 1993 ya se había levantado la prohibición al uso comercial del Internet y definido la transición hacia un modelo de administración no gubernamental que permitiese, a su vez, la integración de redes y proveedores de acceso privados. El 3 de enero de 2006, Internet alcanzó los mil cien millones de usuarios. Se prevé que en los años sucesivos, la cantidad de navegantes de la Red aumentará a 2.000 millones. El resultado de todo esto es lo que experimentamos hoy en día: la transformación de lo que fue una enorme red de comunicaciones para uso gubernamental, planificada y construida con fondos estatales, que ha evolucionado en una miríada de redes privadas interconectadas entre sí. Actualmente la red experimenta cada día la integración de nuevas redes y usuarios, extendiendo su amplitud y dominio, al tiempo que surgen nuevos mercados, tecnologías, instituciones y empresas que aprovechan este nuevo medio, cuyo potencial apenas comenzamos a descubrir.

- 9. INTERNET 8 1.3. Internet hoy Si buscamos la definición de Internet, encontramos mayormente una definición técnica de dicho concepto pero existen muchos aspectos relevantes que ésta no abarca; entre ellos su evolución y el impacto social que este medio de comunicación ha generado. El hombre es capaz de crear y evolucionar de forma rápida según las necesidades del momento, y lo ha demostrado cuando inventó este espacio virtual. Internet ha cambiado totalmente los hábitos de los seres humanos, tiene un impacto profundo en el mundo laboral, el ocio y el conocimiento a nivel mundial. Gracias a la web, millones de personas, bien para uso personal o laboral, tienen acceso fácil e inmediato a una cantidad extensa y diversa de información en línea. La web ha posibilitado de forma repentina y extrema el compartir todo tipo de información y de datos. Incluso hay compañías y personas desde la intimidad de sus hogares que han adoptado el uso de los weblogs, que se usan en muchas ocasiones como diarios actualizables en tiempo real. Algunas organizaciones comerciales animan a su personal para incorporar sus áreas de especialización en sus sitios, con la finalidad de que impresionen a los visitantes con conocimiento experto e información libre. Cualquier información que busque sobre Internet asegura que ésta ha sido revolucionaria, pero no facilita ninguna información sobre su futura evolución y las consecuencias que tendrá, y esto se debe a que esta herramienta es impredecible. Una afirmación que sí se puede asegurar hoy día, es que los costos para su conexión serán cada vez más accesibles y por eso se convertirá en el principal medio masivo de comunicación. Aquí tendremos localizados y totalmente a mano todos los servicios necesarios; se estima que también serán más baratos los dominios y que la mayor parte de la publicidad se transmitirá hacia los blogs, comunidades y sitios que estén mejor optimizados. 1.4. Cómo se transmite la información en Internet Una tela de araña que no parece tener fin, en la cual unas redes se conectan con otras. En Internet la información se transmite en pequeños trozos llamados “paquetes”; y para intercambiar esta información entre computadores es necesario desarrollar regular la transmisión de estos paquetes, a este conjunto de normas se le denomina protocolo. Podríamos definir el concepto protocolo como el “idioma” que le sirve a los sistemas de Internet para poder comprenderse entre ellos.

- 10. INTERNET 9 Hacia 1973 aparecieron los protocolos TCP e IP, utilizados ahora para controlar el flujo de datos en Internet. Transmisión Control Protocol (TCP) y el Internet Protocol (IP), a los que siempre se les hará alusión por sus abreviaturas TCP/IP. El protocolo TCP establece la conexión y prepara la información para que las transmisiones se hagan de una manera más rápida. Para ello, los archivos se dividen en pequeños paquetes que viajan a través de la Red y una vez llegadas a su destino, este mismo protocolo es el encargado de ordenar y recomponer los archivos para que la información pueda ser utilizada. Si algún paquete no ha llegado a destino o si se detecta la existencia de un error, se enviará un mensaje pidiendo que el paquete correspondiente sea retransmitido. El protocolo IP se encarga de asignar una dirección de emisión y de recepción a cada uno de los paquetes que anteriormente se crearon por el protocolo TCP. Esto hace posible que los distintos paquetes que forman un mensaje pueden viajar por caminos diferentes hasta llegar al destino. Esta dirección consta de 4 números comprendidos entre el 0 y el 255 ambos inclusive y separados por puntos. 1.5. Servidores y clientes Internet es, por encima de todo, la tecnología que permite la comunicación e intercambio de todo tipo de datos entre computadoras, con independencia del tipo de datos que se trate. Esto lo denominaremos Conectividad. En cualquier caso, estamos hablando de aquellos que poseen y reparten información (servidores) y los que la solicitan para su uso (clientes). La única diferencia entre ambos es su software. Cuando se utiliza un servicio de Internet, se establece un proceso en el cual entran en juego dos partes. Un cliente realiza peticiones a otro programa, el servidor, que le da respuesta: Por un lado, un usuario ejecuta una aplicación en el PC local: el programa Cliente. Este programa se pondrá en contacto con el PC remoto para solicitar la información deseada. El PC remoto, a su vez, responderá al pedido realizado por el programa Cliente a través de otro programa o aplicación que es capaz de proveer la información requerida. Este último se llama programa Servidor.

- 11. INTERNET 10 Los términos Cliente y Servidor se usan para referirse tanto a los programas que cumplen esas funciones, como a los PCS donde son ejecutados esos programas. Es decir, que al PC que solicita un servidor se le denomina Cliente y al que responde a ese pedido, Servidor. El programa Cliente cumple dos funciones distintas: 1. Se encarga de gestionar la comunicación con el Servidor, solicitar un servicio y recibir los datos enviados por aquél. 2. Maneja la interfaz con el usuario, presentando los datos en el formato apropiado y brindándole las herramientas y comandos necesarios para que el usuario pueda utilizar las prestaciones del Servidor de forma sencilla. En el otro extremo, el Servidor sólo tiene que encargarse de transmitir la información de forma eficiente sin tener que preocuparse de atender al usuario. Este modelo permite que un mismo Servidor pueda atender a varios clientes al mismo tiempo haciendo uso de los recursos de forma más racional. 1.6. El sistema de nombre por dominio Mientras que una dirección IP es una etiqueta que identifica, de manera lógica y jerárquica, es decir, es la manera que tienen las máquinas de identificarse entre sí. Los ordenadores se conectan entre sí mediante sus respectivas direcciones IP, que pueden ser fijas o dinámicas. El nombre de dominio es la forma en que las personas suelen referirse a los PC. De hecho, en las diferentes publicaciones en general que hacen referencia a servicios de Internet, se encontrarán nombres de dominio en la mayoría de las ocasiones, y rara vez número IP. El DNS (Domain Name System) o Sistema de nombre por dominio, es un sistema de denominación jerárquica para computadoras, servicios o cualquier recurso conectado a Internet o a una red privada. Este sistema asocia información variada con nombres de dominios asignado a cada uno de los participantes. Su función más importante, es convertir nombres inteligibles para los humanos en identificadores binarios asociados con los equipos conectados a la red, esto con el propósito de poder localizar y direccionar estos equipos mundialmente.

- 12. INTERNET 11 Dicha estructura está formada por el dominio principal y el dominio secundario o registrado. EJEMPLO: www.google.es Donde: www: Este término no es fundamental, ya que se podría poner cualquier otro. Todo dependerá del PC desde el que nos estemos conectando. google: Es el dominio secundario. No tiene límite de caracteres. Las empresas o particulares establecen el suyo propio, de esta forma cada equipo tendrá asignado un dominio diferente. es: Dominio principal. Identifica la localización en la que se registra el equipo. Normalmente se ha asignado uno a cada uno de los países del mundo: .es - España .co - Colombia .fr - Francia .uk - Reino Unido (United Kingdom) .it - Italia .jp - Japón .au - Australia .ch - Suiza .ir - Irlanda NOTA: EE.UU., al ser la pionera en el sistema de nombres de dominio, asignó dominios específicos, también conocidos como de alto nivel, para cada posible tema, de esta forma pasó a establecer dominios .com para las instituciones comerciales o .net para las organizaciones relacionadas con Internet.

- 13. INTERNET 12 1.7. WWW La World Wide Web (Red Informática Mundial) es un sistema de distribución de información basado en hipertexto enlazados y accesibles a través de Internet. Con un navegador web, un usuario visualiza sitios web compuestos de páginas web que pueden contener texto, imágenes, vídeos u otros contenidos multimedia, y navega a través de ellas usando hiperenlaces. Puesto que la investigación se llevó a cabo entre lugares distantes entre sí, realizar actividades como leer un documento o visualizar una imagen, a veces requería encontrar la ubicación del elemento deseado, realizar una conexión remota a la máquina donde residiera y luego recuperarlo a una máquina local. Además para cada actividad era necesario ejecutar un número de aplicaciones diferentes. Lo que los investigadores perseguían era un sistema con una interfaz común, eliminando la obligatoriedad de seguir muchos pasos hasta llegar a la meta final. Durante 1992, la WWW comenzó a funcionar gracias a su creador Tim Berners-Lee, perteneciente al CERN (Centro Europeo de Investigaciones Nucleares). La gente empezó a admirar esta excelente idea y comenzaron a crear sus propios servidores WWW para poner su información disponible en la red. A su vez, otros trabajaron en los clientes WWW, diseñando interfaces fáciles de utilizar. A finales de 1993, se habían desarrollado herramientas de navegación para muchos sistemas de PC sencillos y habían aparecido más de 200 servidores de la Web. En el verano de 1994, WWW se había convertido en uno de los medios más populares de acceder a los recursos de Internet; y en el año 1995, su cantidad total de servidores en Internet ascendía a más de 6,5 millones. Actualmente, el crecimiento de usuarios de Internet ha sido mucho mayor de lo imaginable gracias a la disposición inmediata de todo tipo de información, algo que costaría mucho más tiempo y esfuerzo en conseguir si no fuera por el desarrollo de la red. Cómo comprender la Word Wide Web Hasta el momento entendemos que Internet es un conjunto de redes físicamente conectadas entre si, debemos entender la Web como la forma más común de utilizar los recursos de esta red. Es un entorno de uso gráfico, en el que prácticamente con el solo uso del ratón o a través de una pantalla táctil podemos aprovechar al máximo muchas de las posibilidades de Internet nos brinda. Si antes era complicado usar Internet por el uso continuo de comandos e instrucciones complicadas, ahora todo se realiza automáticamente a través de menús, haciendo el equipo informático o el terminal usado todo el trabajo duro. La manera habitual en la que navega por la Web es a través del hipertexto, haciendo clic con el ratón sobre las palabras que se encuentran resaltadas, sobre las imágenes o vídeos que estén vinculados con hiperenlaces, podremos dirigirnos a la dirección que se oculta en esa palabra, imagen o vídeo y en la cual hay información acerca de la misma.

- 14. INTERNET 13 1.8. HTML HTML, siglas de Hyper Text Markup Language (lenguaje de marcado de hipertexto), es el lenguaje de marcado predominante para la elaboración de páginas web. Es usado para describir la estructura y el contenido en forma de texto, así como para complementar el texto con objetos tales como imágenes. HTML se escribe en forma de «etiquetas», rodeadas por corchetes angulares (<,>). HTML también puede describir, con bastantes limitaciones, la apariencia de un documento, y puede incluir un script (por ejemplo JavaScript), el cual puede afectar el comportamiento de navegadores web y otros procesadores de HTML. Es el lenguaje informático utilizado para crear documentos hipertexto; enlazados entre sí o no en la World Wide Web. HTML utiliza etiquetas o marcas, que consisten en breves instrucciones de comienzo y final, mediante las cuales se determinan la forma en la que debe aparecer en su navegador el texto, así como también las imágenes y los demás elementos, en la pantalla del ordenador. Códigos HTML básicos: <html>: define el inicio del documento HTML, le indica al navegador que lo que viene a continuación debe ser interpretado como código HTML. <script>: incrusta un script en una web, o se llama a uno mediante src=”url del script”. <head>: define la cabecera del documento HTML; esta cabecera suele contener información sobre el documento que no se muestra directamente al usuario. Como por ejemplo el título de la ventana del navegador. Dentro de la cabecera <head> podemos encontrar: <title>: define el título de la página. Por lo general, el título aparece en la barra de título encima de la ventana. <link>: para vincular el sitio a hojas de estilo o iconos. <style>: para colocar el estilo interno de la página; ya sea usando CSS, u otros lenguajes similares. <meta>: para metadatos como la autoría o la licencia, incluso para indicar parámetros. <body>: define el contenido principal o cuerpo del documento. Esta es la parte del documento HTML que se muestra en el navegador; dentro de esta etiqueta pueden definirse propiedades comunes a toda la página, como color de fondo y márgenes. La mayoría de etiquetas deben cerrarse como se abren, pero con una barra («/») tal como se muestra en los siguientes ejemplos: <table><tr><td>Contenido de una celda</td></tr></table>.

- 15. INTERNET 14 1.9. Cómo funcionan los hiperenlaces Los hiperenlaces, también llamados hipervínculos, son parte fundamental de la arquitectura de la World Wide Web, pero el concepto no se limita al HTML o a la Web. Casi cualquier medio electrónico puede emplear alguna forma de hiperenlace. Enterrado bajo cada hiperenlace se encuentra una dirección, denominada una Uniform Resource Location (URL). Esta dirección especifica el tipo de documento, su nombre y su ubicación exacta en Internet. Cuando se pulsa sobre un hiperenlace, el explorador localiza el fichero o documento que se solicita en Internet. Si el documento está disponible, el explorador copia el documento en el medio electrónico utilizado, y navegador lo muestra en su pantalla. Un navegador web normalmente muestra un hiperenlace de alguna forma distintiva, por ejemplo en un color, letra o estilo diferente. El comportamiento y estilo de los enlaces se puede especificar utilizando lenguaje de estilos. Un localizador de recursos uniforme, más comúnmente denominado URL (sigla en inglés de Uniform Resource Locator), es una secuencia de caracteres, de acuerdo a un formato estándar, que se usa para nombrar recursos en Internet para su localización o identificación, como por ejemplo documentos textuales, imágenes, vídeos, presentaciones, presentaciones digitales, etc. La URL se puede dividir en tres partes: 1. El prefijo: http// (si se trata de una página web); ftp:// (si es una transferencia de archivos). 2. Nombre del servidor: Formado por el nombre del servidor y su dominio correspondiente. Por ejemplo: www.manipuladordealimentos.org 3. Dirección del recurso: Identifica el recurso concreto que estamos buscando. Normalmente la página inicial de cualquier sitio web suele ser index.htm NOTA: HTTP (Hypertext Transport Protocol), es el protocolo de transporte que se desarrolló para permitir recuperar documentos de hipertexto y así transferirlos de un PC a otro a través de Internet.

- 16. INTERNET 15 1.10. ¿Qué necesito para conectarme a Internet? Cualquier PC puede acceder a Internet sin ningún tipo de problema. Basta con disponer de un proveedor de acceso a Internet bien por línea telefónica o por cable, y un router para acceder a la línea. Veamos cada uno de los elementos indispensables para establecer una conexión: La Terminal Es el elemento que sirve al usuario para recibir y enviar información. Normalmente la terminal, es un ordenador, aunque también podría ser un móvil. Un Router Es un dispositivo de hardware usado para la interconexión de redes informáticas que permite asegurar el direccionamiento de paquetes de datos entre ellas o determinar la mejor ruta que deben tomar. Proveedor Es una empresa que dispone de un PC principal (host), al que se conecta dos tipos básicos de líneas de transmisión de datos: una que ofrece servicio al usuario final y otra que se enlaza a Internet. La línea disponible al usuario puede ser una línea telefónica tradicional, o una conexión de banda ancha por cablees decir, el proveedor de Internet se encarga de servir de puente entre ésta y una línea especial que se conecta a Internet, no accesible para el usuario particular sin previo pago de una cuota mensual. Algunos de los Proveedores más conocidos son Telefónica, Orange, Vodafone, Jazztell, Ono… entre otros. Navegador El terminal necesitará tener instalado un programa que lea la información que los servidores de Internet ponen a nuestra disposición y nos la muestre. Entre los más conocidos y utilizados son Internet Explorer, Firefox y Google Chrome, entre otros. NOTA: También se puede acceder a Internet a través de portátiles, tablet y cualquier tipo de dispositivo multimedia habilitado para ello.

- 17. INTERNET 16 1.11. Instalación y configuración Normalmente un ISP o proveedor de acceso a Internet, será quien nos proporcione todos los datos necesarios que, de forma sencilla, le indicará los pasos a seguir para poder crear una configuración adecuada y así permitirnos tener preparado nuestro equipo para la conexión. También, los proveedores de acceso a Internet cada vez más, con los dispositivos que facilitan, suelen disponer de algún autoejecutable que prácticamente se instalan solos en el equipo. Según el tipo de conexión que elijamos, por cable, ADSL, etc... necesitaremos un proveedor de servicios de Internet, ISP que nos la proporcione. 1.12. Tipos de conexión a Internet A continuación, vamos a explicar el tipo de conexiones a Internet que existen, teniendo en cuenta el medio que es necesario utilizar para su correcto funcionamiento. Así, usted podrá elegir el que más le convenga según sus necesidades. Los tipos de conexión principales son los siguientes: Línea telefónica convencional: Es uno de los sistemas más baratos pero a la vez más lentos. Su lentitud reside sobre todo en la saturación de la línea telefónica ya que, aunque los módems que se utilizan tienen una velocidad limitada. Un inconveniente de este tipo de enlace es que no podemos tener activa la línea telefónica mientras navegamos por Internet. Línea telefónica ADSL: Son las siglas de Asymmetric Digital Subscriber Line (Línea de Abonado Digital Asimétrica). Los datos pueden ser descargados a velocidades altas, cada día más. Esta conexión esta operativa las 24 horas del día y podemos disfrutar simultáneamente de la línea telefónica mientras estamos conectados. Para este tipo de conexión, el único requisito es disponer de un PC con la configuración mínima recomendada y un MODEM o Router ADSL que se adquiere cuando se contrata el servicio con el proveedor. Conexión por cable: Un estándar para redes de PC, cada vez más utilizado por su alta velocidad. Son redes que permiten distribuir datos a través de un cable de fibra óptica, por lo que necesitan de un protocolo especial que evite la colisión de los paquetes de datos, ya que solo se permite el envío de un solo paquete al mismo tiempo, encargándose el protocolo de su reenvío en caso de colisión de ambos. Uno de los proveedores más conocidos de este tipo de conexión es Ono. WIFI: Si un portátil o equipo de sobremesa no dispone de dispositivo WIFI, hay diferentes dispositivos que nos permitirán conectarnos a Internet sin necesidad de cables, pero el más utilizado y el más eficaz actualmente son los USB para WIFI.

- 18. INTERNET 17 A pesar de todas las ventajas que nos ofrece este método, también tiene sus desventajas como es la pérdida de velocidad y cobertura en relación a la misma conexión utilizando cables, debido a interferencias y pérdidas de señal. Así mismo, el tema de la seguridad es otro de los problemas que acarrea la tecnología WIFI, ya que se crean redes abiertas que no cuentan con una protección adecuada para la información que por ellas circula. Algunas de las alternativas que garantizan una mayor seguridad, son la utilización de protocolos de encriptación de datos que se encargan de codificar la información transmitida para proteger su confidencialidad. 1.13. Conexión a Internet a través de móvil Con la aparición de la telefonía móvil digital, es posible acceder a páginas de Internet especialmente diseñadas para móviles, también conocidos como tecnología WAP. Wireless Application Protocol o WAP (protocolo de aplicaciones inalámbricas) es un estándar abierto internacional para aplicaciones que utilizan las comunicaciones inalámbricas. Las primeras conexiones se efectuaban mediante una llamada telefónica a un número del operador a través de la cual se transmitían los datos de manera similar a como lo haría un módem de PC. Posteriormente, nació el GPRS, que permitió acceder a Internet a través del protocolo TCP/IP. Mediante el software adecuado es posible acceder, desde un terminal móvil, a servicios como FTP, Telnet, mensajería instantánea, correo electrónico, utilizando los mismos protocolos que un ordenador convencional. La velocidad del GPRS es de 54 kbit/s en condiciones óptimas, y se tarifa en función de la cantidad de información transmitida y recibida. Otras tecnologías más recientes que permiten el acceso a Internet son EDGE, EvDO, HSPA y WiMAX Por otro lado, cada vez es mayor la oferta de tablets (tipo iPad, Samsung Galaxy Tab, ebook o similar) por los operadores para conectarse a Internet y realizar llamadas GSM (tabletas 3G). Una TABLET es un tipo de computadora portátil, de mayor tamaño que un SMARTPHONE o una PDA, integrado en una pantalla táctil con la que se interactúa primariamente con los dedos o una pluma sin necesidad de teclado físico ni ratón. Aprovechando la tecnología UMTS, comienzan a aparecer módems para PC que conectan a Internet utilizando la red de telefonía móvil, consiguiendo velocidades similares a las del ADSL. Este sistema aún es caro ya que el sistema de tarificación no es una verdadera tarifa plana sino algunas operadoras establecen limitaciones en cuanto a datos o velocidad (con la notable excepción de Vodafone). Por otro lado, dichos móviles pueden conectarse a bases WiFi 3G (también denominadas gateways 3G2) para proporcionar acceso a Internet a una red inalámbrica doméstica. Ya se comercializan productos 4G. Cada vez más, los usuarios de banda ancha tienen intención de cambiar su conexión fija por una conexión de Internet móvil.

- 19. INTERNET 18 1.14. Los Navegadores El servicio más utilizado de Internet es la Web, seguido de cerca por el correo electrónico. Cuando hablamos de entrar en Internet o navegar por Internet nos estamos refiriendo en realidad a la Web. Para poder acceder a la Web necesitas un programa llamado navegador. La información en la Web está disponible mediante páginas web. Estas páginas están escritas internamente en lenguaje HTML. Para transformar ese lenguaje en páginas Web visibles hace falta un programa, a estos programas se les llama navegadores o browsers (en inglés). Son programas complejos que realizan muchas funciones pero desde sus inicios han sido gratuitos y se pueden descargar de la Web. El navegador más utilizado es Internet Explorer (IE) que después estudiaremos más en profundidad. Un navegador sirve para acceder a Internet, pero también puedes utilizarlo sin conexión a Internet para ver páginas web que tengas grabadas en el disco duro, en un CD, DVD u otro dispositivo. El primer navegador que se difundió por la red fue el Mosaic, en 1993. Después se transformó en Netscape, que dominó el mercado hasta la llegada de Microsoft con su Internet Explorer (IE) en 1996. Se inició la llamada “guerra de los navegadores” en la que se interpusieron demandas contra Microsoft por intentar abusar de su posición dominante en el mercado de los sistemas operativos, con Windows, para introducir su IE. Esta guerra en los tribunales fue larga y disputada. Pero la guerra comercial ha sido ganada claramente por Microsoft que en el año 2005 tenía más del 90% del mercado de los navegadores. La principal baza de Microsoft era tener su navegador ya preinstalado en Windows. Lo que hizo que la mayoría de usuarios simplemente no se molestasen en descargar e instalar otro. Los navegadores van incorporando las nuevas tecnologías que se generan en torno a Internet, cada poco tiempo aparecen versiones nuevas, es conveniente tener actualizado nuestro navegador. Cuando aparece una nueva versión, el navegador instalará las actualizaciones automáticamente. También podemos visitar la web del navegador y descargar gratis la última versión. Si tienes una versión anticuada puede que al visitar ciertos sitios no los veas correctamente. Por ejemplo, ciertas animaciones pueden no funcionar, o puede que no se abra un determinado menú.

- 20. INTERNET 19 Internet Explorer Windows Internet Explorer (anteriormente Microsoft Internet Explorer), conocido comúnmente como IE, es un navegador web desarrollado por Microsoft para el sistema operativo Microsoft Windows desde 1995. Es el navegador web más utilizado de Internet desde 1999, con un pico máximo de cuota de utilización del 95% entre el 2002 y 2003. Sin embargo, dicha cuota de mercado ha disminuido paulatinamente con los años debido a una renovada competencia por parte de otros navegadores, logrando aproximadamente entre el 30% y 54% en 2012, y aún menos, cuando logra ser superado por Google Chrome, dependiendo de la fuente de medición global. Su versión más reciente es 10, publicada el 26 de octubre de 2012,5 y estará disponible para Windows 7 . Los sistemas operativos Windows Vista, Windows XP, Windows 2003 y anteriores no están soportados.6 7 Esta nueva versión de Internet Explorer incorpora considerables avances en la interpretación de estándares web respecto a sus precursores, como el soporte para CSS3, SVG, HTML5 (incluyendo las etiquetas. Mozilla Firefox Mozilla Firefox es un navegador web libre y de código abierto desarrollado para Microsoft Windows, Mac OS X y GNU/Linux coordinado por la Corporación Mozilla y la Fundación Mozilla. Usa el motor Gecko para renderizar páginas webs, el cual implementa actuales y futuros estándares web. A partir de agosto de 2012 Firefox tiene aproximadamente un 23% de la cuota de mercado, convirtiéndose en el tercer navegador web más usado, con particular éxito en Indonesia, Alemania y Polonia, donde es el más popular con un 65%, 47% y 47% de uso, respectivamente. Safari Safari es un navegador web de código cerrado desarrollado por Apple Inc. Está disponible para Mac OS X , iOS (el sistema usado por el iPhone, el iPod Touch y el iPad) y Windows. Incluye navegación por pestañas, corrector ortográfico, búsqueda progresiva, vista del historial en CoverFlow, administrador de descargas y un sistema de búsqueda integrado. Google Chrome Google Chrome es un navegador web desarrollado por Google y compilado con base en componentes de código abierto como el motor de renderizado WebKit y su estructura de desarrollo de aplicaciones (framework), disponible gratuitamente bajo condiciones de servicio específicas. Cuenta con más de 310 millones de usuarios, y dependiendo de la fuente de medición global, puede ser considerado el navegador más usado de Internet variando hasta el segundo puesto, algunas veces logrando la popularidad mundial en la primera posición.

- 21. INTERNET 20 Su cuota de mercado se sitúa aproximadamente entre el 17% y 32% para finales de junio de 2012, con particular éxito en la mayoría de países de América Latina donde es el más popular. El nombre del navegador deriva del término usado para el marco de la interfaz gráfica de usuario («Chrome»). Por su parte, Chromium es el proyecto de software libre con el que se ha desarrollado Google Chrome y es de participación comunitaria (bajo el ámbito de Google Code) para fundamentar las bases del diseño y desarrollo del navegador Chrome (junto con la extensión Chrome Frame), además del sistema operativo Google Chrome OS. La porción realizada por Google está amparada por la licencia de uso BSD, con otras partes sujetas a una variedad de licencias de código abierto permisivas que incluyen MIT License, Ms-PL y la triple licencia MPL/GPL/LGPL. En esencia, los aportes hechos por el proyecto libre Chromium fundamentan el código fuente del navegador base sobre el que está construido Chrome y por tanto tendrá sus mismas características, pero con un logotipo ligeramente diferente y sin el apoyo comercial o técnico de la compañía Google. De acuerdo a la documentación para desarrolladores, «“Chromium” es el nombre del proyecto, no del producto, y no debería aparecer nunca entre las variables del código, nombres de APIs, etc. Utilícese “Chrome” en su lugar». El 2 de septiembre de 2008 salió a la luz la primera versión al mercado, siendo esta una versión beta. Finalmente, el 11 de diciembre de 2008 se lanzó una versión estable al público en general. Actualmente el navegador está disponible para los sistemas operativos de escritorio Microsoft Windows, Mac OS X, Ubuntu, Debian, Fedora, openSUSE, Chrome OS, y en los sistemas operativos móviles Android15 y iOS. Opera Opera es un navegador web y suite de Internet creado por la empresa noruega Opera Software, capaz de realizar múltiples tareas como navegar por sitios web, gestionar correo electrónico, contactos, fuentes web, charlar vía IRC y funcionar como cliente BitTorrent. Opera ha sido pionero en incorporar muchas de las características que hoy en día se pueden ver en el resto de los navegadores web como el zoom y la búsqueda integrada y popularizar otras como las pestañas, aunque ellos no las inventaron (las pestañas fueron introducidas por InternetWorks de Booklink Technologies en 1994, luego Netcaptor en 1997, IBrowse en 1999 antes de la aparición en Opera en 2000). Sus características de seguridad incluyen protección integrada contra phishing y malware, cifrado de alta seguridad al navegar, y la capacidad de eliminar fácilmente datos privados, como por ejemplo cookies, caché y datos de inicios de sesión. Opera funciona en una gran variedad de sistemas operativos, incluyendo Microsoft Windows, Mac OS X, GNU/Linux y FreeBSD. Algunas versiones de Opera están disponibles para dispositivos que utilizan sistemas operativos como Maemo, BlackBerry, Symbian, Windows Mobile, Android o iOS, así como aquellos que soportan Java ME. Aproximadamente, 120 millones de teléfonos móviles han salido al mercado incluyendo Opera Mobile, una de las versiones para dispositivos móviles. Una versión más ligera para dichos dispositivos, Opera Mini, es el navegador más popular de su tipo. Sin embargo, la versión para equipos de escritorio sólo tiene alta aceptación en países como Ucrania, mientras que en el resto del mundo tiene una popularidad baja.

- 22. INTERNET 21 Dolphin Dolphin es un navegador para aparatos móviles y tablet de código cerrado para los sistemas operativos Android e iOS desarrollado por Mobotap. Fue uno de los primeros navegadores alternativos para las plataformas Android que introdujo soporte multitáctil. Dolphin HD usa el motor WebKit y la plataforma nativa de renderizado, el cual permite ocupar poco espacio en el disco. Es capaz de correr Adobe Flash, pero puede tener problemas en el vídeo Streaming. Recuerda… HTML es un lenguaje informático utilizado para crear documentos de hipertexto. Existen varias conexiones a Internet: -Mediante la Telefónica convencional, -Dispositivos ADSL, -Conexión por cable -y WIFI. La Red de Redes es la Red mundial que conecta miles de PC de diferentes puntos del mundo. Un Protocolo es un idioma que sirve a los sistemas de Internet para poderse entender entre ellos. La Web es un sistema de hipertexto.

- 23. INTERNET 22 2. INTERNET EXPLORER. FUNCIONES PRINCIPALES En este capítulo empezaremos a conocer uno de los navegadores más utilizados en Internet y algunas de sus funciones más importantes. 2.1. Introducción Para acceder a los contenidos que están alojados en Internet, es necesario el uso de un navegador, el cual es una aplicación que opera a través de Internet, e interpreta la información de los archivos y de los sitios web para que podamos ser capaces de leerla. Internet Explorer es uno de los navegadores más utilizados a nivel mundial, y es una completa aplicación desarrollada por la empresa Microsoft. Podríamos decir, que se trata de un conjunto de programas con todas las herramientas necesarias para que cualquier usuario con acceso a Internet, acceda a las páginas Web. Hacer uso de herramientas de comunicación como son el correo electrónico, participar en grupos de discusión, conversaciones en tiempo real en chat, etc., son algunas de las opciones que Internet Explorer nos ofrece, aunque también tenemos que señalar aquellas nuevas herramientas que pone a nuestra disposición, como la navegación por pestañas, recibir información directamente de páginas Web sin necesidad de buscarla, filtro antiphising, control de ventanas emergentes etc. Internet Explorer 9 (abreviado como IE9) es la versión más utilizada del navegador Internet Explorer, publicado por Microsoft. Esta versión incorpora considerables avances en la interpretación de estándares web respecto a sus precursores, incluyendo soporte para algunas propiedades y todos los selectores de CSS3, gestión de perfiles de color ICC v2 o v4, además de mejoras de rendimiento como la inclusión de aceleración por hardware para el proceso de renderizado de páginas web mediante el uso de Direct2D y DirectWrite, junto con un nuevo motor de JavaScript. IE9 también soporta apartes del lenguaje HTML5, además de la especificación de gráficos vectoriales SVG y el formato de archivo tipográfico web Web Open Font Format (WOFF). Windows Internet Explorer 10 (abreviado como IE10) es la siguiente versión de Internet Explorer, actualmente en desarrollo por parte de Microsoft. Esta versión sucederá a Internet Explorer 9. El 12 de abril de 2011, Microsoft lanzó una primera versión de pruebas de plataforma (Platform Preview), la cual se ejecuta solamente en Windows 7 y añade nuevas funcionalidades con respecto a CSS 3 y aceleración de hardware.1 El lanzamiento, realizado solo cuatro semanas después del de la versión final de Internet Explorer 9, se ha advertido como parte de un ciclo de liberación rápida en el contexto de la denominada nueva guerra de navegadores.

- 24. INTERNET 23 2.2. Nuevas Versiones Internet Explorer 11 Está incluido en la actualización de Windows 8.1 o Windows RT 8.1. Con Internet Explorer, donde resulta más fácil acceder a los sitios que quieras en Internet y permite ver contenido con la mejor calidad. Actualmente la nueva apuesta de Microsoft para navegar por la Web es Microsoft Edge ofrece nuevas maneras de encontrar cosas, leer y escribir en la red. Modo de lectura (Reading View) Este modo simplifica por completo la vista de la página Web, eliminando las gráficas y diseño excesivos y deja sólo el texto con las imágenes. Esta función hace fácil leer el texto, ya que hay menos distracciones. Cortana La asistente virtual de Microsoft integra su personalidad en la barra de direcciones. Te hará recomendaciones según la información que conoce de ti y ahí contestará preguntas directamente. Puedes subrayar texto y darle clic derecho para preguntarle o pedirle más información relacionada a Cortana sobre esa palabra o frase. Microsoft Edge te permite hacerle preguntas a Cortana en la barra de direcciones. Por ejemplo, puedes preguntarle el tiempo/resultados de futbol. Lista de lectura (Reading List) La lista de lectura funciona como la lista de favoritos. Ahí, marcas las páginas Web que visitas con frecuencia o a las que quieres regresar en un futuro. Además cuenta con su propio administrador que te permite organizar estos favoritos de manera fácil. Escritura en las páginas Web Esta función te permite "congelar" una página Web para que puedas escribir encima de ella, subrayar contenido, escribir comentarios o recortar parte de la página Web. Después puedes compartirla con otras personas o guardarla en OneNote o una lista de lectura. Nueva pestaña/ventana Las nuevas pestañas y ventanas traen un nuevo diseño que incluye las páginas Web que el usuario más visita, recomendaciones de apps, información del clima y noticias sugeridas. Esta nueva pantalla aprenderá de cada usuario para mostrarle el contenido más relevante. Extensiones Similar a lo que ofrece Chrome y Firefox, Microsoft Edge será compatible con extensiones que permitirán añadir nuevas funciones al navegador. Aunque actualmente sólo está disponible Adobe Flash, Microsoft mostró durante build 2015 extensiones de Pinterest y Reddit. Microsoft también dijo que la función de extensiones no estará disponible en el lanzamiento de Windows 10 y Edge, sino en un futuro. Predicción de la siguiente página Microsoft Edge incluye una función que predice cuál es la siguiente página que vas a abrir para que se cargue más rápidamente, obteniendo parte del contenido mientras ves la página actual

- 25. INTERNET 24 SmartScreen Filter El nuevo navegador de Microsoft incluye un filtro para protegerte de sitios Web maliciosos y de descargas que pueden contener malware. Otras funciones de seguridad Microsoft Edge permite bloquear todos los cookies, ofrece navegación privada (InPrivate), bloqueo de elementos emergentes y no realizar seguimiento, entre otras. 2.3. Opciones principales de IE A continuación, vamos a ir definiendo las diferentes herramientas y las barras principales que más utilizaremos en Internet Explorer, éstas nos facilitarán mucho para dar los primeros pasos para una correcta navegación por Internet. Barra de título: Ubicada a la derecha de la barra de direcciones, tiene la finalidad de indicarnos el nombre de la Web a la que se está accediendo en ese momento. En esta nueva versión de navegador, existe la posibilidad de abrir varias páginas distintas en una pestaña cada una, lo cual, agiliza mucho el trabajo cuando se están consultando varias páginas simultáneamente. A la derecha de cada pestaña, encontrará un icono en forma de X, con el que podrá cerrar individualmente las pestañas que no le interese tener abierta. Para desplazarse de una pestaña a otra, solo tendrá que hacer un clic sobre la que desee para que sea la que se muestre en ese momento en el navegador. Las herramientas de la derecha nos ayudarán a transformar la ventana para poderla Minimizar, Maximizar, Restaurar,… Barra de Direcciones: Muestra la dirección exacta del documento de la Web que se está visualizando en ese momento. Como hemos visto anteriormente, esta dirección se denomina URL. A la derecha podemos ver el botón Actualizar que obliga al navegador de Internet a cargar de nuevo el contenido de la página que se está visualizando en ese momento, y el botón Detener, que detiene la carga de la página actual.

- 26. INTERNET 25 La página solamente le mostrará la información cargada hasta ese momento en el que presionó el botón y no su totalidad, si lo pulsó antes de que se cargara la página al completo. Barra de herramientas: Debemos tener en cuenta que la Barra de herramientas se encuentra separada en dos puntos diferentes de la ventana principal del explorador. Veámoslo: En el recuadro de la parte izquierda tendrá disponibles los botones Atrás e Ir a, que serán los que utilizará para retroceder o avanzar a las página visitadas anteriormente. A continuación veremos uno a uno el resto de los botones que se encuentran el recuadro de la derecha, correspondientes aún a la Barra de herramientas. El botón Página principal, nos permite ir a la página principal desde la que partimos cuando nos conectamos cada vez que abrimos el navegador. El botón Favoritos, Fuentes e Historial, haciendo clic sobre él accederán a las pestañas con estas opciones. Desde la pestaña Favoritos accederá a sus páginas preferidas, encontrando la opción de ir añadiéndole todas las que desee. En Fuentes se guardan las fuentes utilizadas en el navegador, una fuente es una colección de números, símbolos y caracteres. Una fuente describe un tipo de letra determinado junto con otras características como el tamaño, el espaciado y el paso. Y por último, en Historial se van quedando registrados todos los sitios Web que ha estado visitando cada día. Estos datos quedan registrados por días y semanas, si desea borrar alguno en concreto podrá situarse encima y darle a la tecla SUPR. El botón Herramientas nos ofrece algunas de las funciones más útiles en nuestro explorador como por ejemplo eliminar el historial de exploración o configurar nuestra Barra de herramientas. Además, nos permitirá acceder a opciones tan importantes para la seguridad de nuestro PC como el Bloqueador de ventanas emergentes o el Filtro de suplantación de identidad “phishing” (captura de información personal o financiera). Esto lo veremos más adelante. Barra de menús: En ella, encontrará los nombres de los menús del explorador de Internet. Esta barra no aparece al iniciar nuestro navegador. Deberá pulsar F10 o la tecla ALT para su visualización, pero con estas opciones no permanecerá fija. En caso de necesitar que esta barra esté de forma permanente en nuestra interfaz, haremos clic con el botón derecho sobre la parte superior del navegar, abriéndose una ventana emergente, dejándole disponible las opciones para visualizar la Barra de Menú, de favoritos, de comandos y de estado.

- 27. INTERNET 26 La Barra de menús nos aparecerá debajo de la Barra de Direcciones siempre que esta activada. Si pulsamos en el nombre de uno de ellos, éste se desplegará proporcionando las opciones adicionales de las que dispone. Barra de Favoritos: Podríamos decir que esta barra es como una “carpeta visible”, donde incluiremos todos aquellos vínculos que nos llevarán a las páginas Web que más asiduamente localizamos en nuestro explorador. En caso de no estar en nuestra interfaz, debemos pulsar el botón derecho sobre la pestaña superior y en el menú emergente que aparece seleccionar la opción Barra de favoritos, y accederemos a ella de forma inmediata. Una vez tenemos visible la Barra de favoritos, vamos a incluir algún enlace que nos ayudará a acceder a la URL relacionada con él. En primer lugar vamos a buscar localizar en la Barra de Direcciones la información de la que deseamos obtener su página Web, en este caso, localizaremos el vínculo para acceder al portal de la Universidad de Sevilla.

- 28. INTERNET 27 A continuación, pulsamos sobre el botón Agregar a favoritos, abriéndose un cuadro de diálogo con el mismo nombre, donde podrá indicar el nombre de la página, y ubicarlo en la carpeta Favoritos. Para finalizar pulse el botón Agregar. El vínculo de la página se almacenará en el panel Favoritos. A continuación arrastramos el vínculo desde la Barra de Direcciones hasta la Barra de favoritos, donde quedará reflejado el enlace en forma de botón. De esta forma lo tendremos a un solo clic de ser utilizado, permitiéndonos más rapidez a la hora de localizarlo. Barra de estado: Esta barra se usa para mostrar mensajes cortos del explorador de Internet. Por ejemplo, al visitar una página Web, podremos comprobar todo el proceso que realiza el navegador desde que conecta con el servidor donde se encuentra la página, hasta el momento de su localización y carga a nuestro PC. NOTA: En la parte derecha de la Barra de estado, tenemos la posibilidad de utilizar el zoom que nos permitirá visualizar la página que tenemos en pantalla en mayor o menor tamaño. Esta página siempre tendrá una extensión por defecto del 100%. Barra de desplazamiento vertical: Esta barra está en la parte derecha del explorador. No siempre está activa, puesto que solo nos permite usarla si el documento que tenemos en pantalla es mayor que el tamaño actual de la ventana, permitiéndonos así hacer visibles partes adicionales del documento. Barra de desplazamiento horizontal: Esta barra está en la parte inferior del explorador. Nos permite otro tipo de movimiento del documento que tenemos en pantalla de derecha a izquierda o viceversa.

- 29. INTERNET 28 2.4. Google TOOLBAR Internet Explorer nos pone en disposición de otras utilidades para que sea mucho más accesible nuestra navegación y que nos permita realizar diferentes operaciones que agilizarán el servicio que nos proporciona. Una de ellas es la Google Toolbar, que presenta un diseño renovado e incluye nuevas funciones, es ahora más rápida y está más optimizada y personalizada que nunca. El cuadro de búsqueda nos permite realizar una búsqueda mucho más simplificada y rápida, dándonos a escoger entre diferentes opciones que nos servirán para conseguir una información más específica. Este cuadro se encuentra debajo de la Barra de menús. Si pulsamos sobre la flechita que aparece junto al botón Buscar, se nos abrirá un menú que nos dará diferentes opciones de búsqueda dependiendo de lo que necesitemos localizar. Veamos un ejemplo: Queremos buscar imágenes del cuadro “El beso” del famoso pintor Gustav Klimt. Hagamos clic en la flechita que aparece junto al botón Buscar y elijamos el icono correspondiente a Imágenes de Google, que es el que necesitamos en este caso. Enseguida nos aparece todas aquellas páginas Web que contienen imágenes referidas con la expresión “El beso”. Finalmente, entre todas ellas, localizaremos solo aquella que es de nuestro interés Si por el contrario deseara buscar un vídeo de Youtube referente a la búsqueda especificada, solo tendrá que volver a pulsar sobre el icono de flecha junto al botón Buscar y seleccionar la opción YouTube.

- 30. INTERNET 29 Esta barra de Google dispone de un botón Más que nos da acceso a menú con otra serie de utilidades que nos ayudaran a la hora de navegar por Internet. Compartir: Esta opción nos permitirá compartir una página Web abierta por medio de algunas de las redes sociales más usada en Internet o por medio de servidores de correo electrónico como Hotmail o Yahoo!. Bloqueador de pop-ups: Esta opción por defecto aparece desactivada para evitar que se muestren esas ventanas tan molestas que muchas veces aparecen al navegar por Internet. Corrector ortográfico: Esta opción nos da la posibilidad de hacer correcciones ortográficas en textos que hayamos escrito en páginas Web, como por ejemplo, en formularios en los que tenemos que incluir nuestros datos u opiniones. Traducir: Al navegar por Internet, nos encontraremos con páginas Web que están en otro idioma diferentes al nuestro. Esta opción nos ayudará a traducirlas al español facilitándonos su lectura Resaltar todo: Ofrece la posibilidad de localizar dentro de nuestra búsqueda, la palabra principal que hemos indicado para encontrar la información que deseamos. EJEMPLO: Introducimos la palabra “museos” dentro de la Barra de búsqueda de Google y pulsamos el botón Buscar Web. Escogemos el segundo de los enlaces que Google nos sugiere. Una vez estamos en la Web escogida, hacemos clic sobre el botón Resaltar todo y podremos comprobar que se señala en toda la página, la palabra “museos” cada vez que aparece en un texto o frase. 2.5. Favoritos Internet Explorer pone a nuestra disposición la opción Favoritos en la que podremos consultar páginas Web que previamente hemos almacenado, por ser las más consultadas y utilizadas por nosotros. Pero para crear este “listado de enlaces”, primero hemos tenido que localizar, y sobre todo agregar, las direcciones URL de estas páginas. Para ello, el navegador nos ofrece la opción Agregar a Favoritos. Con ella, podrá agregar cada una de las direcciones que usted ha escogido para su uso posterior. Además, podrá organizar sus páginas Web preferidas en diferentes carpetas que usted mismo creará, así como importar y organizar el contenido de nuestra carpeta Favoritos. Vamos a ver cada una de estas opciones: Agregar a Favoritos: Como indicábamos anteriormente, tenemos la posibilidad de añadir nuestras páginas Web preferidas y tenerlas localizadas en una sola carpeta.

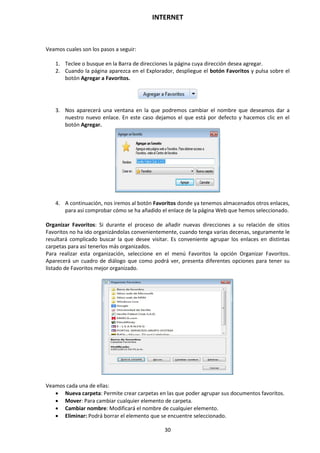

- 31. INTERNET 30 Veamos cuales son los pasos a seguir: 1. Teclee o busque en la Barra de direcciones la página cuya dirección desea agregar. 2. Cuando la página aparezca en el Explorador, despliegue el botón Favoritos y pulsa sobre el botón Agregar a Favoritos. 3. Nos aparecerá una ventana en la que podremos cambiar el nombre que deseamos dar a nuestro nuevo enlace. En este caso dejamos el que está por defecto y hacemos clic en el botón Agregar. 4. A continuación, nos iremos al botón Favoritos donde ya tenemos almacenados otros enlaces, para así comprobar cómo se ha añadido el enlace de la página Web que hemos seleccionado. Organizar Favoritos: Si durante el proceso de añadir nuevas direcciones a su relación de sitios Favoritos no ha ido organizándolas convenientemente, cuando tenga varias decenas, seguramente le resultará complicado buscar la que desee visitar. Es conveniente agrupar los enlaces en distintas carpetas para así tenerlos más organizados. Para realizar esta organización, seleccione en el menú Favoritos la opción Organizar Favoritos. Aparecerá un cuadro de diálogo que como podrá ver, presenta diferentes opciones para tener su listado de Favoritos mejor organizado. Veamos cada una de ellas: Nueva carpeta: Permite crear carpetas en las que poder agrupar sus documentos favoritos. Mover: Para cambiar cualquier elemento de carpeta. Cambiar nombre: Modificará el nombre de cualquier elemento. Eliminar: Podrá borrar el elemento que se encuentre seleccionado.

- 32. INTERNET 31 Como hemos visto en la imagen del cuadro de diálogo anterior Organizar Favoritos, este usuario tiene diferentes páginas de información sobre cine pero no están debidamente organizadas. Vamos a crear una Nueva carpeta que denominaremos CINE y posteriormente con la opción Mover, añadiremos uno de estos enlaces. Veamos los pasos a seguir: 1. Elegimos la opción Nueva carpeta y escribimos el nombre que, como hemos dicho anteriormente, será “CINE” 2. Vamos a colocar uno de los enlaces dentro de esta carpeta, con la opción Mover. Para ello, seleccione el enlace y pulse el botón Mover. 3. A continuación, nos aparecerá una ventana donde veremos las carpetas que tenemos creadas hasta ahora. Escogemos CINE y le damos al botón de Aceptar. 4. Comprobaremos que la ubicación que nosotros señalamos para el enlace seleccionado, efectivamente se encuentra dentro de su carpeta correspondiente.

- 33. INTERNET 32 2.6. Fuentes La opción Fuentes nos servirá para almacenar todos aquellos enlaces que previamente hemos escogido para recibir informaciones RSS. Como recordaremos, este tipo de servicios es el que ofrecen agencias de noticias, para que podamos tener en todo momento las últimas noticias de nuestros sitios de Web favoritos. Cuando se suscribe a una fuente, automáticamente se descarga contenido nuevo del sitio web. Por lo tanto, la fuente siempre está actualizada. Existen varias maneras de suscribirse a fuentes. A continuación, se detallan algunas de estas maneras: Por medio de un software lector de RSS. Haga clic en un vínculo en páginas web personales. Para suscribirse a una fuente mediante el uso de Internet Explorer: 1. Para abrir Internet Explorer, haga clic en el botón Inicio de Windows. En el cuadro de búsqueda escriba Internet Explorer y en la lista de resultados haga clic en Internet Explorer. 2. Si la barra de comandos no está visible, haga clic con el botón secundario en el botón Favoritos y, a continuación, seleccione la Barra de comandos. 3. Vaya al sitio web que ofrece una fuente. 4. Haga clic en el botón Fuentes para ver las fuentes de la página web. 5. Haga clic en una fuente (si hay más de una disponible). Si solo hay una fuente disponible, irá directamente a la página. 6. Haga clic en Suscribirse a esta fuente. Se abre el cuadro de diálogo con el mismo nombre. 7. Escriba un nombre para la fuente y seleccione la carpeta en la que desee crear la fuente. 8. Haga clic en Suscribirse.

- 34. INTERNET 33 2.7. Historial Gracias al panel Historial, nos resultará muy sencillo poder acceder a cualquier página de las que habíamos visitado anteriormente. Cuando pulsamos el botón Historial, la pantalla de Internet Explorer se divide en dos: en la parte de la izquierda se mostrarán, agrupadas en forma de árbol, las páginas visitadas en Internet a lo largo de una o varias semanas, días concretos, y por último las páginas visitadas “hoy”. Cuando queramos abrir cualquiera de ellos, simplemente tendremos que hacer clic encima de la página elegida y ésta comenzará a cargarse en la parte derecha de nuestra pantalla. Si pulsamos sobre la opción Ver por fecha, se nos abrirá una ventana que permitirá agrupar nuestros enlaces por diferentes conceptos, como por ejemplo por orden alfabético, y además podremos hacer una búsqueda rápida de alguno de ellos. Otra característica que podemos destacar respecto al historial es la Exploración de InPrivate permite navegar en la Web sin dejar rastros. Esto quiere decir que las páginas que visitamos no son guardadas en el historial de navegación, lo que permite proteger nuestra privacidad, sobre todo, si otros utilizan nuestro PC. Esta opción se puede activar abriendo Internet Explorer y presionando la tecla Alt para que aparezca la barra de menú. Haz clic en Herramientas y selecciona Exploración de InPrivate. Se abre una nueva ventana desde la que podrás navegar en privado.

- 35. INTERNET 34 2.8. Opciones de Configuración Debe tener en cuenta que mientras más grupos haya en su lista de Historial, más espacio utilizará del disco del equipo para guardar esa información. Por eso, Internet Explorer nos permite establecer el número de días que deberán permanecer en nuestro “histórico”. Vamos a realizar los siguientes pasos para establecer el número de días en Historial: 1. Seleccionamos la orden Opciones de Internet del menú Herramientas. 2. Haga clic en la pestaña General y posteriormente, en Configuración dentro del apartado Historial de explotación. 3. En la zona Historial, modifique el número de días sobre los que Internet Explorer realizará el seguimiento de las páginas.

- 36. INTERNET 35 2.9. Ventanas o pestañas múltiples Uno de las opciones estrella de Internet Explorer, son las ventanas o pestañas múltiples. Estas nos permiten abrir más de una ventana mientras se carga un documento largo, mantener información de referencia en una ventana mientras se está leyendo un documento e incluso se puede volver a la búsqueda mientras se exploran otros resultados. Hay dos formas de utilizar esta opción. La primera es hacer clic en Archivo de la Barra de menús y señalar la opción Nueva pestaña. La segunda opción, consiste en hacer clic sobre la segunda pestaña que nos aparece a continuación de la que ya tenemos abierta. Cuando hay varias páginas abiertas a la vez cada una se muestra en una pestaña distinta. Estas pestañas facilitan el desplazamiento entre los diferentes sitios webs abiertos. La característica Pestañas Rápidas ofrece una vista reducida de todas las pestañas que están abiertas, lo que permite que encontremos con facilidad esa página web que deseamos ver. En Internet Explorer, desgraciadamente esta función viene desactivada, pero te voy a dar los pasos necesarios para que puedas activar la opción en tu navegador. 1. Ve al menú Herramientas de Internet Explorer y haz clic sobre Opciones de Internet. 2. Haz clic sobre el botón Configuración del área Pestañas. 3. Active la opción Habilitar pestañas rápidas. 4. Una vez que hayas aceptado tendrás ya habilitada esta opción una vez que vuelvas a iniciar el navegador.

- 37. INTERNET 36 5. Para usar esta opción diríjase al menú Ver y pulse la opción Pestañas rápidas o en su defecto la combinación de teclas CTRL+Q. Como observamos en la imagen, podremos ver minimizadas todas las páginas Web que estamos utilizando en ese momento, de esta forma, podremos englobarlas todas en una pantalla de nuestro PC. 6. Sólo tendrá que hacer clic en aquella que quiera consultar para que se expanda y podamos visualizarla. Grupos de ventanas Favoritas Microsoft Internet Explorer le ofrece la posibilidad de crear grupos de ventanas en las que añadiremos un número de páginas Web que utilizamos con mucha frecuencia. Veamos los pasos a seguir: 1. Primero hacemos clic en el botón de flechita situado junto a Agregar a Favoritos y escogemos la opción Agregar pestañas actuales a Favoritos. 2. A continuación, asignamos un nombre en el cuadro Agregar pestañas a Favoritos e indicamos en qué lugar de nuestros Favoritos queremos que se guarde y por último, hacemos clic en Agregar. 3. Una vez hemos guardado este Grupo de pestañas, ¿Cómo las abrimos todas a la vez? Muy sencillo. Entraremos en nuestros Favoritos y localizaremos la carpeta con el nombre que anteriormente le dimos, es decir MIS PÁGINAS. A la derecha, veremos una flecha azul, haremos clic en ella y automáticamente Internet Explorer abrirá una a una cada página Web que forman este “grupo” con su pestaña correspondiente.

- 38. INTERNET 37 2.10. Uso de las herramientas de desarrollo Las herramientas de desarrollo F12 son un conjunto de herramientas que ayudan a construir y depurar una página web. Escribir páginas web excelentes requiere experiencia en codificación, así como las herramientas adecuadas para encontrar y depurar los errores que inevitablemente surgen. Windows Internet Explorer proporciona una vista del código representado y las herramientas F12 proporcionan una vista cómo Internet Explorer interpreta estas páginas en un nivel de código. Las herramientas F12 también ayudan a identificar y notificar los elementos de la página como vínculos e informes de imágenes. Existen varias herramientas diferentes, cada una con su propia pestaña en la interfaz de las herramientas F12. A continuación vamos a conocer las 4 principales: 1. Diagnosticar y corregir problemas de diseño.

- 39. INTERNET 38 Se usa la herramienta del Explorador DOM para ver el estado del DOM (Document Object Model) de la página web, examinar la estructura HTML y los estilos CSS, y probar cambios para resolver problemas de visualización. 2. Usar la consola para ver errores y depurar Usamos la herramienta de consola para ver errores y otros mensajes, enviar resultados del depurador, inspeccionar objetos JavaScript y nodos XML, y ejecutar JavaScript en el contexto de la ventana o el marco seleccionados. 3. El depurador

- 40. INTERNET 39 Se usa el depurador para navegar. 4. (RED) Analizar el tráfico de red de tu página web Se usa la herramienta Red para ver la comunicación entre el explorador y los servidores, inspeccionar encabezados de respuesta y solicitud, ver códigos de respuesta y depurar AJAX. Recuerda… Podemos abrir varias ventanas en Internet Explorer. Internet Explorer es un navegador que permite acceder y localizar páginas Web con formato HTML. Para mover un documento en Internet Explorer utilizamos la Barra de desplazamiento vertical y horizontal. La opción Favoritos nos permite acceder a nuestras páginas Web favoritas que tenemos guardadas previamente. La Barra de direcciones tiene la utilidad de indicar la página Web que estamos interesados en acceder.

- 41. INTERNET 40 3. INTERNET EXPLORE PERSONALIZAR Y CONFIGURAR 3.1. Personalizar internet explore Internet Explorer ofrece la posibilidad de cambiar la imagen de su explorador. Así mismo, podrá establecer a su gusto opciones que vienen por defecto predeterminadas pero que es posible modificar. Cuando nos conectamos a Internet Explorer aparece por defecto la página principal o página de inicio de nuestro buscador. Si deseamos que aparezca otra página o un conjunto de páginas diferentes, hay que seguir los siguientes pasos: 1. En primer lugar buscamos nuestra barra de direcciones la página en la que estamos interesados para que aparezca como página principal o de inicio. 2. Una vez la hemos escogido, haga clic en la flecha situada a la derecha del botón Página principal y escoja la opción Agregar o cambiar la página principal. 3. Se nos abre una nueva ventana que nos ofrece cuatro opciones. Veamos cómo las tres primeras, pueden modificar nuestra Barra de Herramientas. Personalizar la barra de comandos Internet Explorer nos ofrece la posibilidad de personalizar nuestra Barra de comandos. Veamos a continuación cómo podemos hacerlo: 1. Haga clic con el botón secundario del ratón sobre la Barra de comandos. 2. Escogemos la opción Personalizar para ver el menú correspondiente.

- 42. INTERNET 41 3. Como hemos visto en la imagen anterior, se nos abre una nueva ventana que nos ofrece cuatro opciones. Veamos cómo las tres primeras pueden modificar nuestra Barra de herramientas. 4. La última opción, Agregar o quitar comandos, nos da la posibilidad de añadir o quitar botones de nuestra Barra de herramientas utilizando la siguiente ventana: Como podemos ver, a la derecha se encuentran los Botones de la barra de herramientas que ya se encuentran en nuestra interfaz, y a la izquierda están todos aquellos Botones disponibles que podemos agregar a nuestra Barra de herramientas. 3.2. Configurar Internet Explorer Vamos a ver las opciones que Internet Explorer pone a nuestra disposición para configurar nuestro navegador. Para acceder a ellas debemos hacer clic en el botón Herramientas y elegir Opciones de Internet. A continuación, nos aparecerá una ventana divida en un total de siete pestañas. Vamos a analizar cada una de ellas.

- 43. INTERNET 42 Pestaña General Se divide en cuatro secciones y un apartado denominado Apariencia. Vamos a ver cada una de las funciones de esta pestaña: 1. Página Principal: Nos ofrece una mini-ventana donde podremos escribir nuestra página Web favorita, para que constituya la página de inicio de nuestro explorador. En esta sección debemos destacar tres botones que nos permiten tres opciones más para definir nuestra página principal: Usar actual activará la página en la que actualmente estemos navegando. Usar predeterminada elige la página que nuestro explorador diseñó como principal. Usar página en blanco refleja una página en blanco como su propio nombre indica. 2. Historial de Exploración: En apartados anteriores, ya vimos el botón Configuración de esta sección. En él modificamos los días que Internet Explorer debía tener en cuenta para almacenar la lista de páginas Web más visitadas. Normalmente, es útil tener esta información en nuestro Historial de exploración, ya que nos permite acceder más rápidamente a páginas que hemos estado visitando y que podemos no recordar su URL. Debemos tener en cuenta que estos enlaces pueden también ser accesibles a personas ajenas y poder localizar información que no deseamos. Para que esto no ocurra podemos optar por Eliminar el Historial de exploración de nuestro PC. Esta opción, también nos permite prescindir de archivos temporales en nuestro caché, datos de formularios, contraseñas, etc. 3. Búsqueda: Para acceder a esta sección, haremos clic en el botón Configuración. Se nos abrirá una ventana que nos permitirá añadir, buscar o eliminar proveedores de búsqueda en nuestro explorador. 4. Pestaña: Nos permite acceder a diferentes opciones de configuración para mostrarnos nuestras páginas Web en las pestañas. Apariencia: En este apartado situado en la parte inferior de la pestaña General, podemos observar cuatro botones que nos ayudarán a establecer los Colores para identificar nuestros enlaces o vínculos, añadir los Idiomas en los que nos interesa leer nuestras páginas Web, escoger las Fuentes para el tipo de letra que más nos guste u omitir valores de fuentes o colores especificados en páginas Web con el botón Accesibilidad.

- 44. INTERNET 43 Pestaña Seguridad En esta sección podremos elegir el nivel de Seguridad que vamos a establecer en las cuatro zonas que define nuestra Red: Internet. Esta es la zona de sitios de páginas Web, exceptuando los que se encuentran en Sitios de confianza y Sitios restringidos. Intranet local. Está en una Red que ha sido desarrollada y diseñada por una organización. En el sitio de más confianza, por ejemplo, la Red interna de una empresa. Sitios de confianza. Podremos elegir los lugares de Internet que nosotros mismos consideramos menos peligrosos para nuestro PC. Sitios restringidos. Serán aquellos que pueden dañar o perjudicar a nuestro PC. Pestaña privacidad En esta pestaña, veremos dos elementos importantes a tener en cuenta en Internet: las cookies y las Ventanas emergentes. 1. Las cookies: Podríamos definirlas como archivos que se almacenan en el disco duro de nuestro PC y que contienen los datos de la última página Web que visitó. Suele ser un elemento muy útil al navegar por Internet, puesto que le permite no tener que recordar cada dato de la página Web que queremos visitar. Por el contrario, almacenan información que no nos interesa divulgar. Por ese motivo, esta pestaña le permite establecer el nivel de privacidad que más le convenga, así como bloquear estas cookies para que no se pueda acceder a ellas.

- 45. INTERNET 44 2. Bloqueador de elementos emergentes: Nos permite bloquear aquellas ventanas que se abren en la página Web que estamos visitando sin nuestro consentimiento. Con esta opción, bloquearemos todas aquellas ventanas que nos molesten; o permitiremos a otras su entrada en la pantalla de nuestro PC. Pestaña Contenido Veamos una a una las cuatro opciones que componen esta pestaña denominada Contenido. Control Parental: Puede usar el Control parental para ayudar a administrar la forma en que los niños usan el equipo. Por ejemplo, puede establecer límites en el acceso de los niños a Internet, las horas a las que pueden iniciar una sesión en el equipo, así como los juegos que pueden usar y los programas que pueden ejecutar. Asesor de contenido: Esta opción, nos permite restringir el acceso a páginas Web mediante la selección de unos parámetros a seguir e indicar el tipo de control que vayamos a establecer sobre ellas. Veamos un ejemplo: 1. Hacemos clic en la opción Habilitar dentro de Asesor de contenido. 2. Nos aparecerá una nueva ventana donde podremos elegir entre algunas categorías que nos ofrece un listado y posteriormente, indicar el nivel de control que queremos establecer para ella. En este caso, hemos escogido Lenguaje soez y su nivel de control será Limitado.

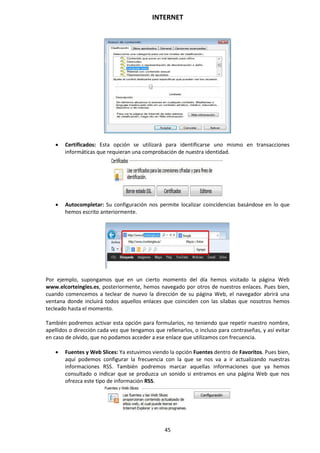

- 46. INTERNET 45 Certificados: Esta opción se utilizará para identificarse uno mismo en transacciones informáticas que requieran una comprobación de nuestra identidad. Autocompletar: Su configuración nos permite localizar coincidencias basándose en lo que hemos escrito anteriormente. Por ejemplo, supongamos que en un cierto momento del día hemos visitado la página Web www.elcorteingles.es, posteriormente, hemos navegado por otros de nuestros enlaces. Pues bien, cuando comencemos a teclear de nuevo la dirección de su página Web, el navegador abrirá una ventana donde incluirá todos aquellos enlaces que coinciden con las sílabas que nosotros hemos tecleado hasta el momento. También podremos activar esta opción para formularios, no teniendo que repetir nuestro nombre, apellidos o dirección cada vez que tengamos que rellenarlos, o incluso para contraseñas, y así evitar en caso de olvido, que no podamos acceder a ese enlace que utilizamos con frecuencia. Fuentes y Web Slices: Ya estuvimos viendo la opción Fuentes dentro de Favoritos. Pues bien, aquí podemos configurar la frecuencia con la que se nos va a ir actualizando nuestras informaciones RSS. También podremos marcar aquellas informaciones que ya hemos consultado o indicar que se produzca un sonido si entramos en una página Web que nos ofrezca este tipo de información RSS.

- 47. INTERNET 46 Pestaña Conexiones Esta pestaña la utilizaremos para configurar nuestra conexión a Internet así como, el acceso telefónico y de redes privadas virtuales . Pestaña Programas Nos permite principalmente establecer los programas que Windows utilizará para los diferentes servicios que Internet nos ofrece. Por ejemplo: Outlook Express para nuestro correo electrónico.

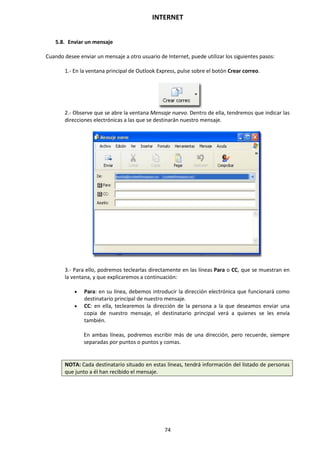

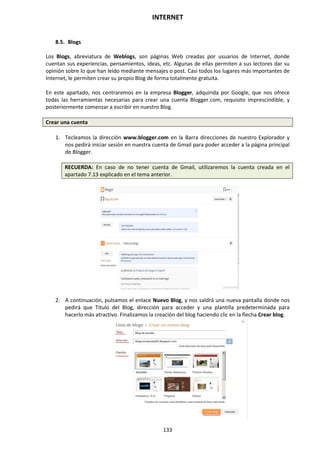

- 48. INTERNET 47 Pestaña Opciones Avanzadas La utilizaremos para configurar sobre todo opciones multimedia como por ejemplo, activar animaciones y reproducir sonidos en páginas Web.