Seguridad datos i

- 1. Administración de Base de Datos Seguridad de datos I Profesora: Mercy Ospina Mercy.ospinat@gmail.com UNIVERSIDAD CENTRAL DE VENEZUELA FACULTAD DE CIENCIAS ESCUELA DE COMPUTACIÓN

- 2. Objetivos

- 3. Agenda Conceptos básicos Amenazas a los datos en un SBD Políticas de administración de seguridad Medidas de control de seguridad Modelos de seguridad de datos Aspectos de seguridad de datos Buenas prácticas de seguridad de datos Tendencias en la seguridad de datos

- 4. Aspectos Marzo 2012 Administración de Base de Datos 4 Seguridad

- 5. Aspectos Marzo 2012 Administración de Base de Datos 5 Seguridad Aspectos legales y éticos Cierto tipo de información está considerada como privada y no puede ser accedida legamente por personas no autorizadas. En Venezuela se tienen las siguientes legislaciones •Constitución, Articulos 28, 60 y 143 •Ley de Tecnología de la Información 2006. •Ley Especial contra Delitos Informáticos del 30 de Octubre de 2001 (Artíc

- 6. Aspectos Marzo 2012 Administración de Base de Datos 6 Carácter confidencial y privado de la información Artículo 66. La información sobre la vida privada e intimidad de las personas es de carácter confidencial y privado. Los datos personales asentados en archivos, registros, bases de datos, u otros medios electrónicos de tratamiento de datos, estarán íntegramente protegidos para garantizar el derecho al honor y a la intimidad de las personas, así como también el acceso a la información que sobre las mismas se registre, de conformidad a lo establecido en los artículos 28, 60 y 143 de la Constitución Nacional

- 7. Aspectos Marzo 2012 Administración de Base de Datos 7 Limitación en la solicitud de datos personales Artículo 69. La información personal que se solicita a los ciudadanos debe limitarse estrictamente a aquella información básica para la prestación del servicio solicitado; comprobar su identidad y garantizar la seguridad y confiabilidad de la transacción. Cada vez que se reciba del ciudadano una solicitud, se recogerá y guardará en los registros o archivos informáticos la fecha y la hora de la solicitud, la dirección del protocolo de Internet de donde se origina la solicitud y el propósito de la misma.

- 8. Aspectos Marzo 2012 Administración de Base de Datos 8 Políticas a nivel gubernamental , institucional o de empresas La organización establece que tipo de información no debería estar disponible públicamente. Por ejemplo: •Las concesiones de créditos por un banco •Los informes médicos personales •Los datos de diseño de partes electrónicas

- 9. Aspectos Marzo 2012 Administración de Base de Datos 9 Temas relativos al sistema Se refiere a los niveles del sistema donde se deben reforzar las funciones de seguridad: •Nivel físico del hardware •Nivel del SO •Nivel del SMBD •Nivel de red (Acceso por internet, cloud)

- 10. Aspectos Marzo 2012 Administración de Base de Datos 10 Niveles de seguridad para clasificar datos y usuarios Ciertas organizaciones requieren clasificar los datos según su nivel de importancia y pueden requerir tratamiento distinto dependiendo de su tipo o clasificación Por ejemplo en departamentos de inteligencia policial puede haber información confidencial, secreta, y no clasificada.

- 11. Agenda Conceptos básicos Amenazas a los datos en un SBD Políticas de administración de seguridad Medidas de control de seguridad Modelos de seguridad de datos Aspectos de seguridad de datos Buenas prácticas de seguridad de datos Tendencias en la seguridad de datos

- 12. Marzo 2012 Administración de Base de Datos 12 Conceptos básicos

- 13. Conceptos básicos Marzo 2012 Administración de Base de Datos 13 Integridad Se puede contra es Características

- 15. Conceptos básicos Marzo 2012 Administración de Base de Datos 15 Integridad

- 16. Conceptos básicos Marzo 2012 Administración de Base de Datos 16 Determinadas por Asociados a son

- 17. Conceptos básicos Marzo 2012 Administración de Base de Datos 17 Integridad Se pueden Usadas para son

- 18. Agenda Conceptos básicos Amenazas a los datos en un SBD Políticas de seguridad Medidas de control de seguridad Modelos de seguridad de datos Aspectos de seguridad de datos Buenas prácticas de seguridad de datos Tendencias en la seguridad de datos

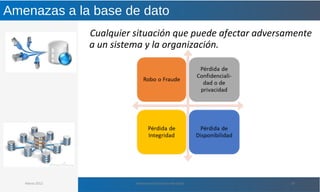

- 19. Cualquier situación que puede afectar adversamente a un sistema y la organización. Amenazas a la base de dato Marzo 2012 Administración de Base de Datos 19

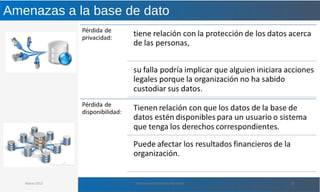

- 20. Amenazas a la base de dato Marzo 2012 Administración de Base de Datos 20

- 21. Amenazas a la base de dato Marzo 2012 Administración de Base de Datos 21

- 22. Agenda Conceptos básicos Amenazas a los datos en un SBD Políticas de seguridad Medidas de control de seguridad Modelos de seguridad de datos Aspectos de seguridad de datos Buenas prácticas de seguridad de datos Tendencias en la seguridad de datos

- 23. Medidas de control Marzo 2012 Administración de Base de Datos 23

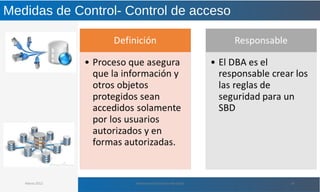

- 24. Medidas de Control- Control de acceso Marzo 2012 Administración de Base de Datos 24

- 25. Privilegios • Permite o evita acceder o modificar los datos • Permite o evita crear, modificar o eliminar estructuras Control de Acceso Marzo 2012 Administración de Base de Datos 25 Reglas de seguridad Autenticación: categoría de credencial utilizada para la verificación de identidad • Cuenta de usuario • Contraseña Se conceden Requiere

- 26. Privilegios o tipos de acceso Datos Estructuras DML -Insert -Update -Delete -Select DDL - Create - Alter - Drop

- 27. Tipos de Control de Acceso

- 28. Control de Acceso Discrecional (DAC)

- 29. Control de Acceso Discrecional (DAC)

- 30. Control de Flujo U1 tiene acceso a R1 y R2 R1 R2 Lee datos de R1 escribe datos de R1 a R2 U2 Tiene acceso a R2 pero no a R1 Problema: U2 Puede leer datos que vienen de R1

- 31. Clasifica a los objetos y usuarios (sujetos) Control de Acceso Obligatorio (MAC) Niveles de seguridad clase (o) TS (Top Secret) S (Secret) C (Confidential) U (Unclassified) Niveles de autorización clase (s) Forman una jerarquía

- 32. Control de acceso Obligatorio (MAC) Debe cumplir dos propiedades:

- 33. Control de acceso Obligatorio (MAC)

- 34. Control de acceso Obligatorio (MAC)

- 35. Control de acceso basado en roles (RBAC) Permisos RolesUsuarios Los permisos están asociadas a rolesy a cada usuario se le asignan los roles apropiados

- 36. Control de acceso basado en roles (RBAC) Permisos RolesUsuarios Garantiza que sólo los usuarios autorizados tengan acceso a los objetos de datos. Alternativa a DAC y MAC La jerarquía de roles refleja la jerarquía de autoridades y responsabilidades de la organización

- 37. Control de acceso basado en roles (RBAC)

- 38. • SQL 2003 • Se basa en la creación de autoridades: si algo esta autorizado no esta restringido. • Nombre de la autoridad: usuario o rol • Privilegios • Estructura de datos sobre la que se concede el privilegio Control de Acceso en SQL

- 39. • Un identificador de autorización es • Un usuario • Un rol • Crear usuarios • Crear roles Control de Acceso en SQL <authorization identifier> ::= <role name> | <user identifier> CREATE ROLE <role name> [ WITH ADMIN {CURRENT_USER | CURRENT_ROLE}] IDENTIFIED BY <password> CREATE USER <user identifier> IDENTIFIED BY <password>

- 40. Control de Acceso en SQL • Roles CREATE ROLE dw_manager IDENTIFIED BY warehouse;

- 41. Control de Acceso en SQL • Concesión de privilegios identificador de autorización

- 42. Control de Acceso en SQL • Revocación de privilegios identificador de autorización

- 43. Objetivos 50%

- 44. Administración de Base de datos Seguridad de Datos I Profesora: Mercy Ospina Mercy.ospinat@gmail.com UNIVERSIDAD CENTRAL DE VENEZUELA FACULTAD DE CIENCIAS ESCUELA DE COMPUTACIÓN

![• Un identificador de autorización es

• Un usuario

• Un rol

• Crear usuarios

• Crear roles

Control de Acceso en SQL

<authorization identifier> ::=

<role name> | <user identifier>

CREATE ROLE <role name> [ WITH ADMIN {CURRENT_USER |

CURRENT_ROLE}] IDENTIFIED BY <password>

CREATE USER <user identifier> IDENTIFIED BY <password>](https://image.slidesharecdn.com/seguridaddatosivii-180409180504/85/Seguridad-datos-i-39-320.jpg)