GOOGLE HACKING

- 1. UNIVERSIDAD TÉCNICA DE AMBATO GOOGLE HACKING Mishael Guerrero Jonathan Castañeda

- 2. ÍNDICE DE CONTENIDOS CONCEPTO CARACTERISTICAS COMANDOS IMPORTANTES EJEMPLO CONCLUSIONES

- 3. CONCEPTO Técnica en informática que utiliza operadores para filtrar información en el buscador de Google.

- 4. CARACTERISTICAS Google Hacking son técnicas para hackear páginas web o servidores usando la búsqueda avanzada de Google como herramienta. Habitualmente, cundo escribo trucos para ser el 1º en Google, Google es bueno, te ayuda y es tu amigo. Pero aquí verás cómo Google puede ser tu peor enemigo. El proceso que sigue un hacker tiene 7 pasos: Localizar objetivo Recopilar información sobre objetivo Identificar vulnerabilidades Explotar vulnerabilidades y acceder Ataque Borrado de huellas Mantener el acceso, para futuras ocasiones

- 5. COMANDOS IMPORTANTES Ingles Espanol Ingles Espanol dictionary diccionario cheatsheet apuntes repaso manual manual template plantilla template formulario rubric rubrica glossary glosario tutorial tutorial course curso introduction introducción poster afiche board cartel how to como hacer study guide guía de estudio internship internado jobs trabajos university universidad letter carta

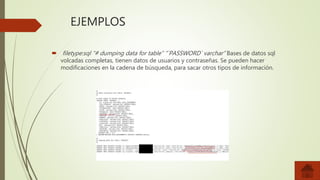

- 6. EJEMPLOS filetype:sql “# dumping data for table” “`PASSWORD` varchar” Bases de datos sql volcadas completas, tienen datos de usuarios y contraseñas. Se pueden hacer modificaciones en la cadena de búsqueda, para sacar otros tipos de información.

- 7. CONCLUSIONES Google Hacking implica el uso de operadores avanzados de Google en su motor de búsqueda para localizar cadenas específicas de texto dentro de los resultados de búsqueda. Algunos de los ejemplos más populares están encontrando versiones específicas de vulnerabilidad de aplicaciones web. En el buscador de Google escriba intitle:Google Operadores filetype:pdf. Esta línea de comando tiene 3,710 resultados aproximadamente en comparación con escribir solamente Google Operadores en el buscador de Google.