Rosa.tema 2 informàtica

- 2. 1º Redes locales Una red local es la interconexión de varios ordenadores y periféricos que permite compartir información y recursos

- 3. • PAN :la red personal

- 4. • (LAN). Redes de área local. Alcanza edificios o una habitación

- 5. • CAN: es una red de campus universal

- 6. • (MAN) :Redes metropolitanas abarca una ciudad

- 7. • (WAN). Redes de área amplia que abarca continentes

- 9. • WLAN: igual que la (Lan )pero es inalámbrica

- 10. • BUS O CONESION LINEAL

- 11. • ESTRELLA: ordenador central que trasmite informacion alos demas

- 12. • Anillo :uno pasa la informacion aotro

- 13. • ARBOL :son dos estrellas unidas a un habs o shwitch

- 14. • MALLA: cada equipo esta unido por muchos cables

- 16. • TARJETA DE RED: permite la COMUNICACIÓN DE DIFERENTES ORDENADORES EN RED

- 17. • HAB O SWITH:SON DIS POSITIVOS QUE PERMITEN CENTRALIZAR LOS CABLES DE RED y un ir varias redes

- 18. • Router: permite conectar dos redes entre si, inalámbricas y conexión a Internet

- 19. • MODEM: para conectar a Internet

- 20. • Par trenzado • Coaxial • Fibra óptica

- 21. • Par trenzado

- 22. • caxial

- 23. • Fibra óptica

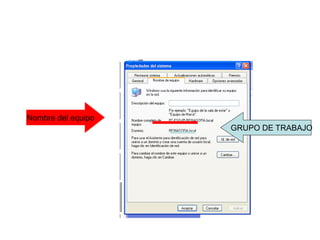

- 25. • Nombre del equipo y grupo de trabajo :PC-ESO-05.REINASOFIA .local

- 26. • Protocolo de red :es el formato y las reglas que deben seguir los ordenadores en red • Hay dos tipos: • TCP/IP • DHCP

- 27. • TCP/IP: los cuatro dígitos están comprendidos entre 0y255 Esta 0 y 255 Nº de conexi ones red subred dominio

- 28. • Mascara de subred :nos indica que valores de la dirección IP cambian. Si no varían se ponen 255 y si varían un 0 80. 38 .43. 229 80.38.43.230 80. 38. 43. 231 80. 38.43. 232 225.225.225.192 Mascara de subred

- 29. • DHCP

- 30. • Protocolo DHCP: es una configuración del protocolo de TCP/IP. el servidor proporciona una dirección y la mascara de subred cada vez que se enciende el ordenador

- 31. • Configuración una red automática

- 32. • Paso uno :inicio/panel de control conexiones de red

- 33. • Paso dos: hacemos doble clic en red de área local y seleccionamos propiedades. seleccionamos protocolo de DCP/IP y otra vez propiedades

- 34. • Configurar una red manualmente • paso uno. asignar una dirección de IP

- 35. • PSO DOS :asignar la mascara de sub re • Paso tres: asignar servidor DNS ,es la dirección de nuestro proveedor de Internet 255.225.225 .0 LO QUE NO VARIA varia

- 36. • Configuración de la red inalámbrica • Paso uno :inicio panel de control/conexión de red

- 37. • PASO DOS :seleccionamos una red inalámbrica • Paso tres : hacemos doble clic en la que queramos y si hay contraseña la ponemos

- 38. Compartir carpetas y archivos • Paso uno :nos ponemos encima del archivo o carpeta que queramos compartir y le damos al botón derecho y se abre un menú y pinchamos compartir y seguridad

- 39. • Paso dos :configuramos el nombre de la carpeta. marcamos compartir esta carpeta en la red y si queremos que los demás puedan modificarla pinchamos permitir que los usuarios cambie mis archivos

- 40. • Establecer permisos a los usuarios: • Paso uno: Inicio/panel de control/herramientas/opciones de carpeta/ver ,quitar la marca de utilizar uso compartido simple de archivos

- 41. • Paso dos :accedemos a la herramienta compartir y seguridad y pinchamos en permisos ,para saber quien puede ver nuestra carpeta

- 42. • Compartir dispositivos • Inicio/impresoras y faxes

- 43. • Es un grupo de usuarios dentro de una misma red que trabajan en un mismo proyecto. • Para pertenecer aun grupo hay que asignar a cada ordenador especifico y diferente de los demás • Poner nombre :inicio/MPC/propiedades/nombre de equipo

- 44. Nombre del equipo GRUPO DE TRABAJO

- 45. • Virus :es un programa que se instala en nuestro ordenador si nuestro consentimiento y cuya finalidad es propagarse a otros ordenadores y ejecutar acciones para las que fueron diseñados. • pueden ser bromas hasta destrucción total del disco duro

- 46. • Tipos de virus: • El gusano: tiene la propiedad de duplicarse a sí mismo hasta meterse en tus correos

- 47. • El troyano un programa malicioso capaz de alojarse en computadoras y permitir el acceso a usuarios externos, a través de una red local o de Internet, con el fin de recabar información o controlar remotamente a la máquina anfitriona.

- 48. • Espía

- 49. • El dialers: llamadas de alto coste

- 50. • El spam: correo basura o sms basura a los mensajes no solicitados

- 51. • Pharming :es sustituir pagina web para obtener datos bancario

- 52. • Phishing : es mandar un correo electrónico con el aspecto de nuestro banco para pedirnos la contraseña y el nombre del usuario

- 53. • Es un programa cuya finalidad es detectar , impedir la ejecucion,y eliminar virus y otros sotwares malignos • Listado de antivirus gratuito • htp// frre.griseft.com • htp// antivirue.es/.com • htp// w32clamav.net • htp// www.bitdefender- es.com • htp//www.avast.com/.es

- 54. • Es un programa cuya finalidad es permitir o prohibir el acceso entre nuestro equipo y la red , así como ataque intrusos. • Inicio/panel de control /centro de seguridad /firewall de Windows .el cortafuegos deben estar activado y en excepciones añadimos los programas permitidos

- 55. • Cortafuego o firewall

- 56. • Es un programa capaz de detectar el correo basura • Hay dos gratuitos: http//glocksoft.com http//spamgottmet.com

- 57. • Es un programa parecido al antivirus que compara los archivos de nuestro ordenador con una base de datos lo ordenadores afectados van muy lento y se abre muchas ventanas emergentes en Internet

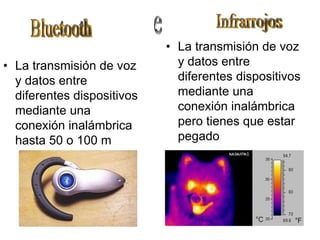

- 58. • La transmisión de voz y datos entre diferentes dispositivos mediante una conexión inalámbrica pero tienes que estar pegado • La transmisión de voz y datos entre diferentes dispositivos mediante una conexión inalámbrica hasta 50 o 100 m